Wed, 22 Feb 2023 09:09:01 +0000

ABSTRACT

These guidelines provide technical requirements for federal agencies implementing digital identity services and are not intended to constrain the development or use of standards outside of this purpose. This guideline focuses on the use of federated identity and the use of assertions to implement identity federations. Federation allows a given credential service provider to provide authentication attributes and (optionally) subscriber attributes to a number of separately-administered relying parties. Similarly, relying parties may use more than one credential service provider. This publication will supersede NIST Special Publication (SP) 800-63C.

Keywords

assertions; authentication; credential service provider; digital authentication; electronic authentication; electronic credentials; federations.

Note to Reviewers

過去数年間のオンラインサービスの急速な普及により,信頼性が高く,公平で,安全で,プライバシーが保護されたデジタルアイデンティティソリューションの必要性が高まっている.

The rapid proliferation of online services over the past few years has heightened the need for reliable, equitable, secure, and privacy-protective digital identity solutions.

NIST SP 800-63 のリビジョン4,デジタルアイデンティティガイドラインは,最後の主要なリビジョンが 2017 年に発行されて以来,出現した変化するデジタルランドスケープに対応することを意図している — オンラインリスクの現実世界への影響を含む.このガイドラインは,身元確認(identity proofing),認証(authentication),フェデレーション(federation)のデジタルアイデンティティ管理保証レベルを満たすためのプロセスと技術的な要件を示している.これには,セキュリティとプライバシーの要件,およびデジタルアイデンティティソリューションとテクノロジの公平性と使いやすさを促進するための考慮事項が含まれる.

Revision 4 of NIST Special Publication 800-63, Digital Identity Guidelines, intends to respond to the changing digital landscape that has emerged since the last major revision of this suite was published in 2017 — including the real-world implications of online risks. The guidelines present the process and technical requirements for meeting digital identity management assurance levels for identity proofing, authentication, and federation, including requirements for security and privacy as well as considerations for fostering equity and the usability of digital identity solutions and technology.

2020年6月のドラフト前のコメント募集にて提供されたフィードバックを考慮して,およびガイドラインの実際の実装,市場の革新,現在の脅威環境について実施された調査に加えて,このドラフトは次のことを目指している.

Taking into account feedback provided in response to our June 2020 Pre-Draft Call for Comments, as well as research conducted into real-world implementations of the guidelines, market innovation, and the current threat environment, this draft seeks to:

- 更なる公平性: このドラフトは,以前の改訂のリスク管理の内容を拡張することを目指しており,組織への影響に加えて,個人やコミュニティへの影響を説明することを機関に明確に義務付けている.また,リスク管理プロセス内およびデジタルアイデンティティシステムの実装時に,ミッションの提供に対するリスクを高める.これには,資格のあるすべての人にサービスを提供するという課題が含まれる.さらに,ガイダンスは現在,人口統計全体にわたる,潜在的な影響の継続的な評価を義務付けており,生体認証のパフォーマンス要件,および顔認識を利用するものなどの生体認証ベースの技術の責任ある使用のための追加のパラメーターを提供している.

- Advance Equity: This draft seeks to expand upon the risk management content of previous revisions and specifically mandates that agencies account for impacts to individuals and communities in addition to impacts to the organization. It also elevates risks to mission delivery – including challenges to providing services to all people who are eligible for and entitled to them – within the risk management process and when implementing digital identity systems. Additionally, the guidance now mandates continuous evaluation of potential impacts across demographics, provides biometric performance requirements, and additional parameters for the responsible use of biometric-based technologies, such as those that utilize face recognition.

- 消費者の選択性と選択肢の強調: 顔認識技術を利用するものや利用しないものを含む,追加のスケーラブルで公平で便利な身元確認オプションを促進および調査するために,このドラフトは,さまざまな手段,動機,および背景を持つ個人にサービスを安全に提供するための新しいメカニズムを提供するための身元確認の代替手段として許容可能なリストを拡大する.この改訂では,多様な消費者のニーズに対応し,アカウントを安全に復元するために,デジタルアイデンティティサービスが複数の認証オプションをサポートする必要性も強調している.

- Emphasize Optionality and Choice for Consumers: In the interest of promoting and investigating additional scalable, equitable, and convenient identify verification options, including those that do and do not leverage face recognition technologies, this draft expands the list of acceptable identity proofing alternatives to provide new mechanisms to securely deliver services to individuals with differing means, motivations, and backgrounds. The revision also emphasizes the need for digital identity services to support multiple authenticator options to address diverse consumer needs and secure account recovery.

- 詐欺と高度な脅威の抑止: このドラフトは,新しい攻撃に対応するためにリスクと脅威のモデルを更新し,フィッシング耐性のある認証のための新しいオプションを提供し,登録プロセスに対する自動化された攻撃を防止するための要件を導入することにより,第3版の詐欺防止対策を強化する.また,モバイル運転免許証(mDL)や verifiable credentials などの新しいテクノロジーへの扉も開く.

- Deter Fraud and Advanced Threats: This draft enhances fraud prevention measures from the third revision by updating risk and threat models to account for new attacks, providing new options for phishing resistant authentication, and introducing requirements to prevent automated attacks against enrollment processes. It also opens the door to new technology such as mobile driver’s licenses and verifiable credentials.

- 実装で学んだ教訓への対処: このドラフトでは,実装の経験から,ガイドラインを効果的に運用するために追加の明確さや詳細が必要であることが示された領域に対処している.これには,フェデレーションの保証レベルの見直し,Trusted Referee に関する詳細の提供,属性の検証ソースに関するガイドラインの明確化,アドレス確認要件の改善が含まれる.

- Address Implementation Lessons Learned: This draft addresses areas where implementation experience has indicated that additional clarity or detail was required to effectively operationalize the guidelines. This includes re-working the federation assurance levels, providing greater detail on Trusted Referees, clarifying guidelines on identity attribute validation sources, and improving address confirmation requirements.

NIST は,次のトピックに関するコメントと推奨事項に特に関心があります.

NIST is specifically interested in comments on and recommendations for the following topics:

フェデレーションとアサーション (Federation and Assertions)

- これまでガイドラインで議論されていなかったアイデンティティおよびプロビジョニングAPI の使用を説明するために,どのような追加のプライバシーの考慮事項 (同意の取り消し,使用の制限など) が必要になる可能性があるか?

- 更新されたテキストと「bound authenticators」の導入は、フェデレーション保証レベル (FAL) 3 のトランザクションの実用的な実装を可能にするのに十分明確か? 更新されたガイダンスに基づいて,どのような混乱や課題が予想されるか?

- What additional privacy considerations (e.g., revocation of consent, limitations of use) may be required to account for the use of identity and provisioning APIs that had not previously been discussed in the guidelines?

- Is the updated text and introduction of “bound authenticators” sufficiently clear to allow for practical implementations of federation assurance level (FAL) 3 transactions? What complications or challenges are anticipated based on the updated guidance? 全体 (General)

- このガイダンスに欠けている,または拡張できると思われる要素はあるか?

- ガイダンスに分かりにくい,または理解しにくい文言はあるか? 任意の言語に,定義または追加のコンテキストを追加する必要があるか?

- ガイダンスはプライバシーに十分に対処しているか?

- ガイダンスは公平性に十分に対応しているか?

- 身元確認技術またはプロセスの結果として生じる可能性のあるさまざまな影響を防止または検出する際に組織をより適切にサポートするために,どのような公平性評価方法,影響評価モデル,または指標を参照できるか?

- どの特定の実装ガイダンス,リファレンスアーキテクチャ,メトリック,またはその他のサポートリソースが,デジタルアイデンティティガイドラインの今回および将来の反復においてより迅速な採用と実装を可能にするか?

- アイデンティティ市場とこれらのガイドラインの進歩に最大の影響を与える応用研究と測定の取り組みは何か?

- Is there an element of this guidance that you think is missing or could be expanded?

- Is any language in the guidance confusing or hard to understand? Should we add definitions or additional context to any language?

- Does the guidance sufficiently address privacy?

- Does the guidance sufficiently address equity?

- What equity assessment methods, impact evaluation models, or metrics could we reference to better support organizations in preventing or detecting disparate impacts that could arise as a result of identity verification technologies or processes?

- What specific implementation guidance, reference architectures, metrics, or other supporting resources may enable more rapid adoption and implementation of this and future iterations of the Digital Identity Guidelines?

- What applied research and measurement efforts would provide the greatest impact on the identity market and advancement of these guidelines?

レビュアーは,NIST SP 800-63-4 の 4 つのドラフトボリュームすべてのテキストにコメントし,変更を提案することをお勧めする.コメントの締め切りは 2023年3月24日の午後11時59分(東部時間)である.コメント送信先は dig-comments@nist.gov.NIST はすべてのコメントを確認し,NIST Identity and Access Management websiteで確認できるようにする.コメントは、 NIST Computer Security Resource Center website で提供されているコメントテンプレートを使用することをお勧めする.

Reviewers are encouraged to comment and suggest changes to the text of all four draft volumes of of the NIST SP 800-63-4 suite. NIST requests that all comments be submitted by 11:59pm Eastern Time on March 24, 2023. Please submit your comments to dig-comments@nist.gov. NIST will review all comments and make them available at the NIST Identity and Access Management website. Commenters are encouraged to use the comment template provided on the NIST Computer Security Resource Center website.

Purpose

This section is informative.

This publication and its companion volumes, [SP800-63], [SP800-63A], and [SP800-63B], provide technical guidelines to organizations for the implementation of digital identity services.

This document, SP 800-63C, provides requirements to identity providers (IdPs) and relying parties (RPs) of federated identity systems. Federation allows a given IdP to provide authentication attributes and (optionally) subscriber attributes to a number of separately-administered RPs through the use of federation protocols and assertions. Similarly, RPs can use more than one IdP as sources of identities.

はじめに (Introduction)

This section is informative.

フェデレーションは,ネットワーク化されたシステム間で認証属性と加入者(subscriber)属性を伝達できるようにするプロセスである.フェデレーションシナリオでは,CSP は ID プロバイダー (IdP) と呼ばれるサービスを提供する. IdP は,CSP によって発行されたオーセンティケーターの検証者として機能する.IdP は,この認証イベントに関するアサーションと呼ばれるメッセージを RP に送信する. RP は IdP によって提供されたアサーションを受け取り,それを認証および承認の決定に使用するが,RP はオーセンティケーターを直接検証しない.

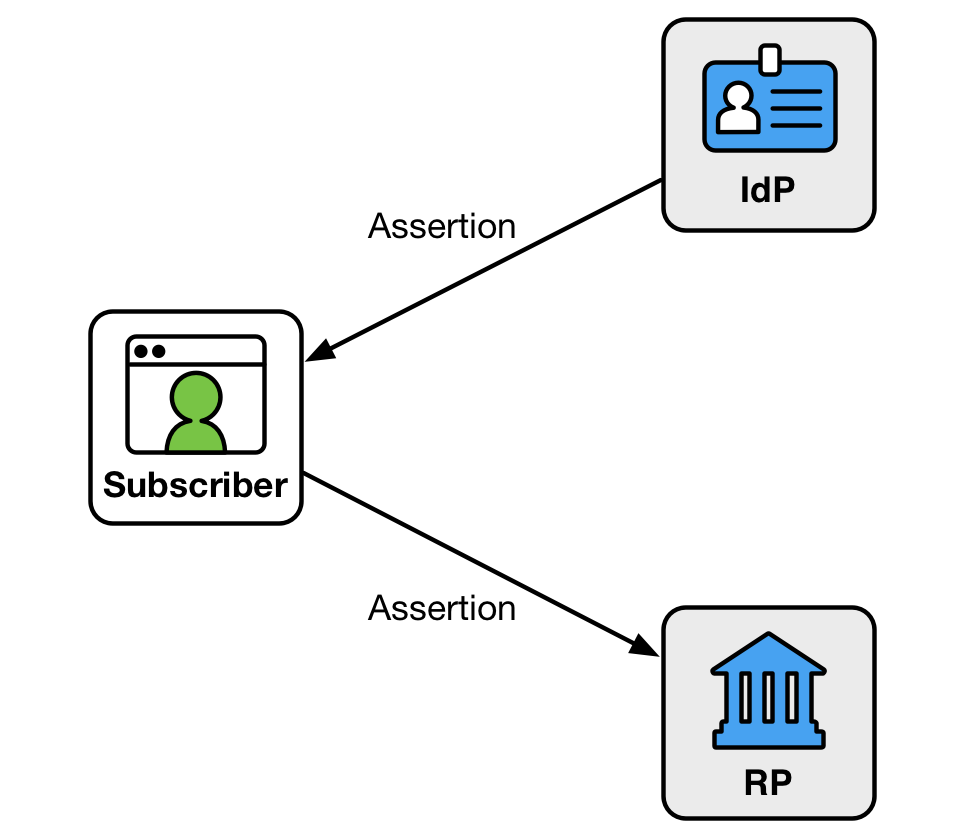

Federation is a process that allows for the conveyance of authentication attributes and subscriber attributes across networked systems. In a federation scenario, the CSP provides a service known as an identity provider, or IdP. The IdP acts as a verifier for authenticators issued by the CSP. The IdP sends a message, called an assertion, about this authentication event to the RP. The RP receives the assertion provided by the IdP and uses it for authentication and authorization decisions, but the RP does not verify the authenticator directly.

アサーションは,加入者の認証イベントを表す,IdP から RP への検証可能なステートメントである.フェデレーションは通常,RP と IdP が単一のエンティティではないか,共通の管理下にない場合に使用されるが,フェデレーションはさまざまな理由で単一のセキュリティドメイン内にも適用できる.RP は,アサーション内の情報を使用して加入者(subscriber)を識別し,RP によって制御されるリソースへのアクセスに関する承認の決定を行う.

Assertions are verifiable statements from an IdP to an RP that represent an authentication event for a subscriber. Federation is generally used when the RP and the IdP are not a single entity or are not under common administration, though federation can be applied within a single security domain for a variety of reasons. The RP uses the information in the assertion to identify the subscriber and make authorization decisions about their access to resources controlled by the RP.

フェデレーションアイデンティティシナリオでは,加入者(subscriber)は RP に対して直接認証されない. 代わりに,フェデレーションプロトコルは,通常,RP からの明示的な要求に応答して,IdP が加入者(subscriber)に関連付けられたアサーションを生成するメカニズムを定義する.IdP は加入者(subscriber)の認証を担当する([SP800-63B]の7章 で説明されているように,セッション管理を使用する場合がある).フェデレーションプロセスにより,加入者(subscriber)は,各 RP で個別のオーセンティケータを保持または維持する必要なく,複数の RP のサービスを利用できる.このプロセスは「シングル サインオン」と呼ばれることもある.

In a federated identity scenario, the subscriber does not authenticate directly to the RP. Instead, the federation protocol defines a mechanism for an IdP to generate an assertion associated with a subscriber, generally in response to an explicit request from the RP. The IdP is responsible for authenticating the subscriber (though it may use session management as described in [SP800-63B], Sec. 7). The federation process allows the subscriber to obtain services from multiple RPs without the need to hold or maintain separate authenticators at each RP, a process sometimes known as single sign-on.

加入者(subscriber)は,フェデレーション識別子によって RP に対して一意に識別される.これは,IdP によってアサートされる サブジェクト識別子 と IdP 自体の一意の識別子の論理的な組み合わせである.異なる IdP がそれぞれのサブジェクト識別子を個別に管理し,異なるサブジェクトに対するサブジェクト識別子の選択で衝突する可能性があるため,このマルチパート識別子パターンは必要である.したがって,どの IdP がそのサブジェクト識別子 を発行したかを考慮せずに,RP がサブジェクト識別子を処理しないことが不可欠である.

The subscriber is uniquely identified to the RP by a federated identifier, which is a logical combination of the subject identifier as asserted by the IdP as well as a unique identifier for the IdP itself. This multi-part identifier pattern is required because different IdPs manage their subject identifiers independently, and could therefore potentially collide in their choices of subject identifiers for different subjects. Therefore, it is imperative that an RP never process the subject identifier without taking into account which IdP issued that subject identifier.

アサーションには加入者(subscriber)のフェデレーション識別子が含まれており,加入者(subscriber)と,複数の認証済みセッションを介した RP との対話との関連付けを可能にする.アサーションには,加入者(subscriber)をさらに特徴付けてRP での承認決定をサポートする,属性値または派生属性値も含まれる場合がある.追加の属性は,より大きなフェデレーションプロトコルの一部として,アサーションの外部でも使用できる場合がある.これらの属性値と派生属性値は,属性ベースのアクセス制御 (ABAC) のアクセス権限を決定したり,トランザクションを促進したり (配送先住所の提供など) する際によく使用される.

An assertion includes a federated identifier for the subscriber, allowing association of the subscriber with their interactions with the RP over multiple authenticated sessions. Assertions may also include attribute values or derived attribute values that further characterize the subscriber and support authorization decisions at the RP. Additional attributes may also be available outside of the assertion as part of the larger federation protocol. These attribute values and derived attribute values are often used in determining access privileges for attribute-based access control (ABAC) or facilitating a transaction (e.g., providing a shipping address).

フェデレーションには,緻密なセキュリティとプライバシーの要件を持つ比較的複雑なマルチパーティプロトコルが必要である.特定のフェデレーション構造を評価するときは,それを構成要素の相互作用 (IdP への加入者(subscriber),RP への IdP,RP への加入者(subscriber)) に分割することが有益な場合がある.フェデレーションプロトコルの各当事者は,フェデレーションシステムが意図したとおりに機能するために満たされなければならない特定の責任と期待を負う.

Federation requires relatively complex multiparty protocols that have subtle security and privacy requirements. When evaluating a particular federation structure, it may be instructive to break it down into its component interactions: the subscriber to the IdP, the IdP to the RP, and the subscriber to the RP. Each party in a federation protocol bears specific responsibilities and expectations that must be fulfilled in order for the federated system to function as intended.

IdP は,[SP800-63A] で定義された 加入者(subscriber)アカウント をフェデレーション固有のアイテムのセットで補強する加入者(subscriber)のレコードを維持する.以下を含むがこれらに限定されない:

- フェデレーションプロトコルで使用するための1つまたは複数の外部サブジェクト識別子

- アクセス権のセット.どの RP が加入者(subscriber)アカウントのどの属性にアクセスできるか,詳細を記す(加入者(subscriber)による実行時の決定など).

- フェデレーションアカウントの使い方の情報

- IdP によって加入者(subscriber)に収集または割り当てられる追加の属性

The IdP maintains a record for the subscriber that augments the subscriber account defined in [SP800-63A] with a set of federation-specific items, including but not limited to the following:

- One or more external subject identifiers, for use with a federation protocol

- A set of access rights, detailing which RPs can access which attributes of the subscriber account (such as runtime decisions by the subscriber)

- Federated account usage information

- Additional attributes collected or assigned by the IdP to the subscriber

RP は多くの場合,加入者(subscriber)の RP 加入者(subscriber)アカウント を維持する.これは,IdP によって RP に開示され拡張された加入者(subscriber)アカウント情報から派生する.Sec. 5.4 で説明されているように,RP 加入者(subscriber)アカウントには,RP 自体にローカルな情報も含まれている.

The RP often maintains an RP subscriber account for the subscriber, which is derived from the augmented subscriber account information disclosed to the RP by the IdP. The RP subscriber account also contains information local to the RP itself, as described in Sec. 5.4.

本書の要件は,これらのガイドラインの他のボリュームの要件に基づいている.加入者(subscriber)と IdP の間の認証は,[SP800-63B] に示されている認証メカニズムに基づいており,フェデレーションプロトコルは[SP800-63A] の手順を使用して IdP で確立された属性を RP に伝達する.

The requirements in this document build on the requirements in the other volumes of these guidelines. Authentication between the subscriber and the IdP will be based on the authentication mechanisms presented in [SP800-63B], while the federation protocol will convey attributes to the RP established at the IdP using procedures in [SP800-63A] (along with other attributes).

次の表は,本書のどの章が normative で,どの章が informative であるかを示す.

- 1 目的 Informative

- 2 はじめに Informative

- 3 定義と略語 Informative

- 4 フェデレーション保証レベル (FAL) Normative

- 5 フェデレーション Normative

- 6 アサーション Normative

- 7 アサーションの提示 Normative

- 8 セキュリティ Informative

- 9 プライバシーに関する考慮事項 Informative

- 10 ユーザビリティに関する考慮事項 Informative

- 11 公平性に関する考慮事項 Informative

- 12 例 Informative

- 参考文献 Informative

The following table states which sections of the document are normative and which are informative:

- 1 Purpose Informative

- 2 Introduction Informative

- 3 Definitions and Abbreviations Informative

- 4 Federation Assurance Level (FAL) Normative

- 5 Federation Normative

- 6 Assertion Normative

- 7 Assertion Presentation Normative

- 8 Security Informative

- 9 Privacy Considerations Informative

- 10 Usability Considerations Informative

- 11 Equity Considerations Informative

- 12 Examples Informative

- References Informative

定義と略語 (Definitions and Abbreviations)

See [SP800-63], Appendix A for a complete set of definitions and abbreviations.

フェレデーション保証レベル (Federation Assurance Level (FAL))

This section is normative.

この章では,フェデレーション保証レベル (FAL) を定義する.FAL は,IdP と RP の間の関係を確立する方法や,アサーションを提示・保護する方法など,フェデレーショントランザクションを保護するための要件を示している.これらのレベルは,実行時に RP によって要求されるか,特定のトランザクションにおける RP と IdP の両方の configuration によって要求される. FAL は,アサーションを受け取る RP に対する保証と,RP が利用するアサーションを作成する IdP に対する保証を提供する.

This section defines allowable federation assurance levels (FALs). The FAL describes requirements for securing federation transactions, including requirements on how relationships between IdPs and RPs are established and how assertions are presented and protected. These levels can be requested by an RP at runtime or required by the configuration of both the RP and the IdP for a given transaction. The FAL provides assurances for the RP receiving the assertion as well as assurances for the IdP creating the assertion to be used by an RP.

多くの異なるフェデレーション実装オプションが可能である中,FAL は,より安全な展開オプションを表す明確なガイダンスを提供することを目的としている.最も適切な FAL を選択する方法の詳細については、[SP800-63] を参照.

While many different federation implementation options are possible, the FAL is intended to provide clear guidance representing increasingly secure deployment options. See [SP800-63] for details on how to choose the most appropriate FAL.

各 FAL は,FAL が増加するにつれてセキュリティと複雑さが増す一連の要件によって特徴付けられる.これらの要件は以下にリストされており,本書の他のセクションで展開される.

Each FAL is characterized by a set of requirements that increase the security and complexity as the FAL increases. These requirements are listed here and expanded in other sections of this document:

- 暗号の検証可能性

- フェデレーションプロトコルで提示されたアサーションは,それを発行した特定の IdP まで追跡可能であり,その接続はデジタル署名や MAC などの暗号化メカニズムで検証可能である.これにより,RP は,アサーションが変更または偽造されていないことを確認することも可能である.本項目は,すべての FAL で必須である.

- Cryptographic Verifiability

- The assertion presented in the federation protocol is traceable back to a specific IdP that issued it, and that connection can be verified with a cryptographic mechanism such as a digital signature or MAC. This also allows the RP to verify that the assertion was not modified or forged. This is required at all FALs.

- 対象者(Autience) の制約

- フェデレーションプロトコルで提示されるアサーションは特定の RP を対象としており,RP はアサーションの対象者であることを確認することができる.本項目は,すべての FAL で必須である.

- Audience Restriction

- The assertion presented in the federation protocol is targeted to a specific RP and the RP can verify that it is the intended audience of the assertion. This is required at all FALs.

- インジェクション保護

- RP は,現在のフェデレーショントランザクションリクエスト以外の状況でアサーションを提示する攻撃者から強力に保護される.

- Injection Protection

- The RP is strongly protected from an attacker presenting an assertion in circumstances outside a current federation transaction request.

- 信頼の合意(Trust Agreement)

- IdP と RP は,加入者(subscriber)が RP にログインする目的で,相互にフェデレーショントランザクションに参加することに同意する.これは,当事者間の静的な合意にまでさかのぼる,あるいは,接続自体から暗黙的に発生する可能性がある.

- Trust Agreement

- The IdP and RP have agreed to participate in a federation transaction with each other for the purposes of logging in the subscriber to the RP. This can be traced back to a static agreement between the parties or occur implicitly from the connection itself.

- 登録

- IdP と RP は,将来のフェデレーショントランザクション中にアサーションやその他のアーティファクトを検証できるように,識別子とキー マテリアルを交換する.

- Registration

- The IdP and RP have exchanged identifiers and key material to allow for the verification of assertions and other artifacts during future federation transactions.

- 提示

- アサーションは,単独で(ベアラ アサーションとして)RP に提示することも,加入者(subscriber)によって提示された bound authenticator と連携して提示することもできる.

- Presentation

- The assertion can be presented to the RP either on its own (as a bearer assertion) or in concert with a bound authenticator presented by the subscriber.

表1 は,各 FAL の非規範的な側面の要約を示す.連続する各レベルは,下位レベルのすべての要件を包含し,満たす (たとえば,FAL3 でのフェデレーションプロセスは,FAL2 や FAL1 で受け入れられる.これは,FAL3 がこれらの下位レベルの要件をすべて満たしているからである). 表1 にない組み合わせも可能だが,ここでは範囲外としている.

| FAL | インジェクション保護 | 信頼の合意 | 登録 | 提示 |

|---|---|---|---|---|

| 1 | 推奨 | Dynamic or Static | Dynamic or Static | Bearer Assertion |

| 2 | 必須 | Static | Dynamic or Static | Bearer Assertion |

| 3 | 必須 | Static | Static | Assertion and Bound Authenticator |

Table 1 provides a non-normative summary of aspects for each FAL. Each successive level subsumes and fulfills all requirements of lower levels (e.g., a federation process at FAL3 can be accepted at FAL2 or FAL1 since FAL3 satisfies all the requirements of these lower levels). Combinations not found in the Table 1 are possible but outside the scope of this volume.

Table 1 Federation Assertion Levels

FAL Injection Protection Trust Agreement Registration Presentation 1 Recommended Dynamic or Static Dynamic or Static Bearer Assertion 2 Required Static Dynamic or Static Bearer Assertion 3 Required Static Static Assertion and Bound Authenticator

すべての FAL で,すべてのアサーションは,Sec. 5で説明されているようにフェデレーションプロトコルと共に使用しなければならない(SHALL).すべてのアサーションは,Sec. 6で説明されているように,詳細な要件に準拠しなければならない(SHALL).すべてのアサーションは,Sec. 7で説明されている方法のいずれかを使用して提示しなければならない(SHALL).フェデレーテッドプロトコルで使用されるアサーションの例には,OpenID Connect の ID トークン [OIDC] や Security Assertion Markup Language [SAML] で記述されたアサーションが含まれる.

At all FALs, all assertions SHALL be used with a federation protocol as described in Sec. 5. All assertions SHALL comply with the detailed requirements in Sec. 6. All assertions SHALL be presented using one of the methods described in Sec. 7. Examples of assertions used in federated protocols include the ID Token in OpenID Connect [OIDC] and assertions written in the Security Assertion Markup Language [SAML].

すべての FAL で,IdP は,[SP800-53]や,同等の連邦の標準(例: [FEDRAMP]),業界標準で定義された中程度または高いセキュリティ制御のベースラインから,適切に調整されたセキュリティ制御(制御の強化を含む)を採用する必要がある.

At all FALs, the IdP SHALL employ appropriately tailored security controls (to include control enhancements) from the moderate or high baseline of security controls defined in [SP800-53] or equivalent federal (e.g., [FEDRAMP]) or industry standard.

Federation Assurance Level 1 (FAL1)

FAL1 では,IdP によって生成されるアサーションは,Sec. 6で定義されている主要な要件をひととおり満たさなければならない(SHALL)(承認された暗号化を使用して IdP によって署名されたアサーションコンテンツを取得することによる,攻撃者による変更や構築から保護を含む).RP は,Sec. 6で説明されているように,受信時にアサーションの発信元と整合性を検証し,アサーションが期待されるソースから発信されていることを確認しなければならない(SHALL).

At FAL1, the assertion being generated by the IdP SHALL meet a core set of requirements defined in Sec. 6, including protection against modification or construction by an attacker by having the assertion contents signed by the IdP using approved cryptography. An RP SHALL verify the origin and integrity of the assertion upon receipt, as discussed in Sec. 6, ensuring that the assertion has originated from the expected source.

FAL1 でのすべてのアサーションは,特定の RP または RPのセットに対象者を制限しなければならず(SHALL),RP はアサーションの対象となる RP の 1 つであることを検証しなければならない(SHALL).IdP は,承認された暗号化を使用した鍵と署名でアサーションを保護することにより,RP を含むアサーションを保持する当事者が,非対象のRPでIdPになりすますことができないようにしなければならない(SHALL).アサーションが非対称鍵を使用したデジタル署名によって保護されている場合,IdP は同じ公開鍵と秘密鍵のペアを使用して複数の RP へのアサーションに署名してもよい(MAY).IdP は,既知の場所にある HTTPS で保護された URL など,検証可能な方法で公開鍵を公開してもよい(MAY).アサーションが共有鍵を使用する鍵付きメッセージ認証コード(MAC) によって保護されている場合,IdP は RP ごとに異なる共有キーを使用しなければならない(SHALL).

All assertions at FAL1 SHALL be audience-restricted to a specific RP or set of RPs, and the RP SHALL validate that it is one of the targeted RPs for the given assertion. The IdP SHALL ensure that any party holding the assertion, including the RP, is unable to impersonate the IdP at a non-targeted RP by protecting the assertion with a signature and key using approved cryptography. If the assertion is protected by a digital signature using an asymmetric key, the IdP MAY use the same public and private key pair to sign assertions to multiple RPs. The IdP MAY publish its public key in a verifiable fashion, such as at an HTTPS-protected URL at a well-known location. If the assertion is protected by a keyed message authentication code (MAC) using a shared key, the IdP SHALL use a different shared key for each RP.

FAL1 では,IdP と RP の間の信頼の合意を完全に動的に確立してもよい(MAY).例えば,加入者(subscriber)が使用できるように RP が IdP のパラメーターを検出して自身を登録することを許容することで,加入者(subscriber)が実行時に選択した RP を IdP に対して識別させることができる.加入者(subscriber)は RP に提供する属性と提供目的を決定するようIdP から求められる.この例では,IdP と RP の間の信頼は,加入者(subscriber)の要望と行動によって完全に決定される.注記:FAL1 では,信頼の合意と登録が静的に行われることもある.

At FAL1, the trust agreement between the IdP and RP MAY be established entirely dynamically. For instance, the subscriber can identify their chosen IdP to the RP at runtime, allowing the RP to discover the IdP’s parameters and register itself for use by the subscriber. The subscriber is prompted by the IdP to determine which attributes are released to the RP, and for what purposes. In this example, the trust between the IdP and RP is driven entirely by the desires and actions of the subscriber. Note that at FAL1, it is still possible for the trust agreement and registration to happen statically.

既存のフェデレーションプロトコルで FAL1 に該当するのは, OpenID Connectの Implicitクライアントプロファイル [OIDC-Implicit]、[OIDC],OpenID Connectのハイブリッドクライアントプロファイル [OIDC], 追加機能のない SAML Web SSO [SAML-WebSSO] プロファイルであるがあげられる.これらのプロファイルのそれぞれで,アサーションは IdP によって署名され,署名によってカバーされるアサーションの一部で RP が識別される.

In existing federation protocols, FAL1 can be implemented with the OpenID Connect Implicit Client profile [OIDC-Implicit], the OpenID Connect Hybrid Client profile in [OIDC], or the SAML Web SSO [SAML-WebSSO] profile with no additional features. In each of these profiles, the assertion is signed by the IdP and the RP is identified in a portion of the assertion covered by the signature.

Federation Assurance Level 2 (FAL2)

本章でより具体的または厳格な要件によって上書きされる場合を除き,FAL1 のすべての要件は FAL2 にも適用される.

All the requirements for FAL1 apply at FAL2 except where overridden by more specific or stringent requirements here.

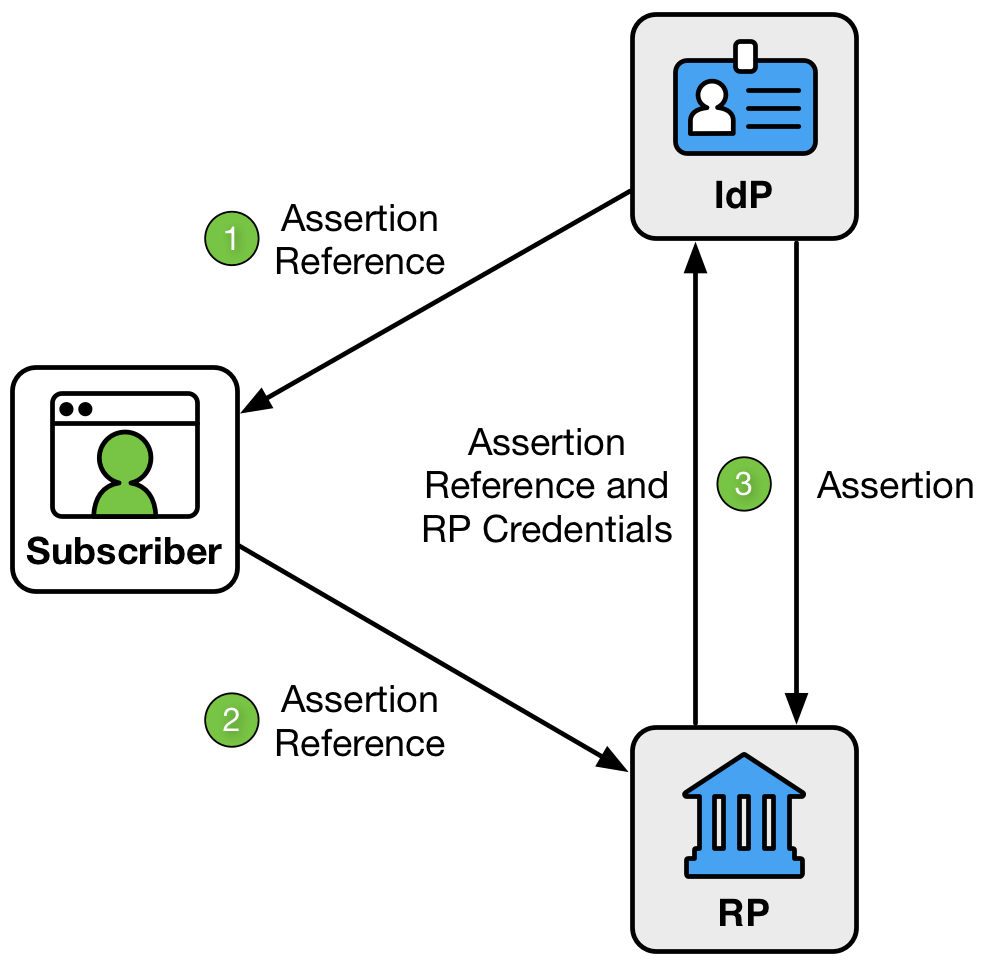

FAL2 では,アサーションは,攻撃者によるインジェクションからも強力に保護されなければならない(SHALL).これを達成するため,アサーション は, OpenID Connect Basic Client プロファイル [OIDC-Basic] のようにSec. 7.1で説明されているバックチャネルで提示する必要がある(SHOULD).この提示方法では,RP は使い捨てのアサーションリファレンスを使用して IdP からアサーションを直接取得するため,攻撃者が外部アクセスポイントを介してアサーションを挿入することを防ぐ.Sec. 7.2で説明されているフロントチャネルで提示する必要がある場合は,RP によって追加のインジェクション保護が実装されなければならない(SHALL).

At FAL2, the assertion SHALL also be strongly protected from being injected by an attacker. To accomplish this, the assertion SHOULD be presented using back channel presentation as discussed in Sec. 7.1, as in the OpenID Connect Basic Client profile [OIDC-Basic]. In this presentation method, the RP fetches the assertion directly from the IdP by using a single-use assertion reference, thereby preventing an attacker from injecting the assertions through an external access point. If front channel presentation is used as discussed in Sec. 7.2, additional injection protections SHALL be implemented by the RP.

どちらの提示方法が使われるかによらず,フェデレーショントランザクションが IdP によって開始されるのではなく,RP で開始されることを常に要求することによって,インジェクション攻撃をさらに軽減することができる.これによりRP は,受取ったアサーションを,加入者(subscriber)が連続セッション内で開始した特定の要求と関連付けることができる.

Regardless of the presentation method used, injection attacks can be further mitigated by always requiring that the federation transaction start at the RP instead of being initiated by the IdP, thereby allowing the RP to associate an incoming assertion with a specific request that the subscriber initiated within a continuous session.

FAL2 では,IdP と RP の間の信頼の合意を静的に確立しなければならない(SHALL).これには,RP で使用できる属性とその目的の制限を設定することも含まれる.この信頼の合意は,IdP と RP の間の二者間でも良く(MAY),多者間のフェデレーションパートナーシップを使用して管理されても良い(MAY). RP と IdP が実行時にそれらの間で確立された信頼の合意への接続を証明できる場合,登録は動的に行われても良い(MAY).このような証明の方法は,フェデレーションプロトコルによって異なるが,ソフトウェアアテステーションの提示や,信頼されたドメインの URL に対する制御の証明を含めることができる.

At FAL2, the trust agreement between the IdP and RP SHALL be established statically, including establishing limits of which attributes are made available to the RP and for what purpose. This trust agreement MAY be bilateral between the IdP and RP or MAY be managed through the use of a multilateral federation partnership. The registration MAY be dynamic, provided that the RP and IdP can prove their connection at runtime to the established trust agreement between them. Such methods for this proof vary by federation protocol, but can include presentation of software attestations and proof of control over URLs at trusted domains.

FAL2 で認証アサーションを発行する(asserting authentication) 政府運営の IdP は,[FIPS140] のレベル 1 以上で検証されたメカニズムを使用して,アサーションの署名や暗号化に使用する鍵を保護しなければならない(SHALL).

Government-operated IdPs asserting authentication at FAL2 SHALL protect keys used for signing or encrypting those assertions with mechanisms validated at [FIPS140] Level 1 or higher.

Federation Assurance Level 3 (FAL3)

本章でより具体的または厳格な要件によって上書きされる場合を除き,FAL1 並びに FAL2 のすべての要件は FAL3 にも適用される.

All the requirements at FAL1 and FAL2 apply at FAL3 except where overridden by more specific or stringent requirements here.

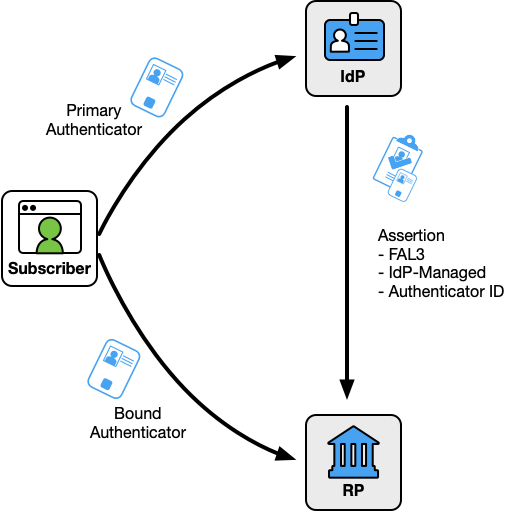

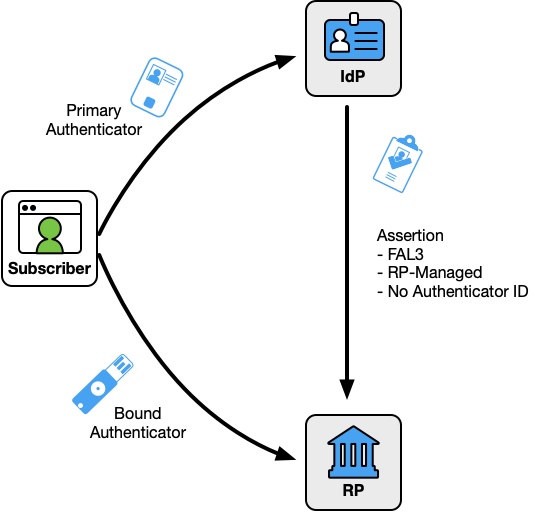

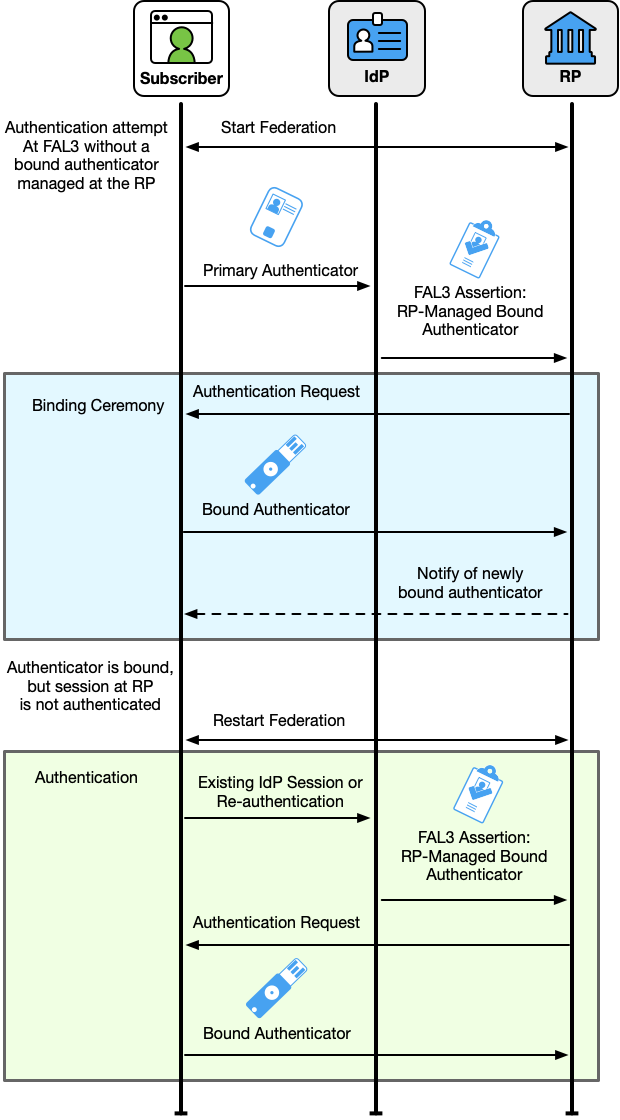

FAL3 では,加入者(subscriber)は,アサーションの提示に加えて,オーセンティケーターを RP に直接提示することにより RP に対して認証しなければならない(SHALL).提示されるオーセンティケータは,Sec. 6.1.2で説明されている bound authenticator として知られている. 例えば,加入者(subscriber)は IdP と RP でフェデレートされたログインプロセスを実行し,RP は,加入者(subscriber)に,その RPの加入者(subscriber)のアカウントに関連付けられている bound authenticator を要求する.FAL3 で提示される bound authenticator は,加入者(subscriber)が IdP に対して認証するために使用するオーセンティケーターと同じである必要はない.アサーションは RP の加入者(subscriber)を識別するために使用されるが,bound authenticator は,ログインしようとしている当事者がアサーションで識別された加入者(subscriber)であることを非常に高く保証する. 加入者(subscriber)が bound authenticator で認証され,提示されたオーセンティケーターがアサーションによって識別された RP の加入者(subscriber)アカウントに正しくバインドされていることを RP が確認するまで,RP では FAL3 には到達しない.

At FAL3, the subscriber SHALL authenticate to the RP by presenting an authenticator directly to the RP in addition to presenting an assertion. The authenticator presented is known as a bound authenticator, described in Sec. 6.1.2. For example, the subscriber goes through a federated login process at the IdP and RP, and the RP then prompts the subscriber for a bound authenticator that is associated with that RP subscriber account. The bound authenticator presented at FAL3 need not be the same authenticator used by the subscriber to authenticate to the IdP. The assertion is used to identify the subscriber to the RP while the bound authenticator gives very high assurance that the party attempting to log in is the subscriber identified in the assertion. FAL3 is not reached at the RP until the subscriber authenticates with the bound authenticator and the RP verifies that the authenticator presented is correctly bound to the RP subscriber account identified by the assertion.

FAL3 では,IdP と RP の間の信頼の合意と登録を静的に確立しなければならない(SHALL).すべての当事者 (RP に送信される属性のリストを含む) の,すべての識別キー マテリアルおよびフェデレーションパラメータは,フェデレーション認証プロセスが実行される前に,事前に修正されなければならない(SHALL). 実行時の決定は,フェデレーション認証プロセスの当事者間で送信されるものをさらに制限するために使用されても良い(MAY).例えば,実行時の決定では,メールアドレスの属性が信頼の合意のパラメーターに含まれていたとしても,メールアドレスを開示しないことを選択できる.

At FAL3, the trust agreement and registration between the IdP and RP SHALL be established statically. All identifying key material and federation parameters for all parties (including the list of attributes sent to the RP) SHALL be fixed ahead of time, before the federated authentication process can take place. Runtime decisions MAY be used to further limit what is sent between parties in the federated authentication process (e.g., a runtime decision could opt to not disclose an email address even though this attribute was included in the parameters of the trust agreement).

FAL3 で認証アサーションを発行する(asserting authentication) IdP は,[FIPS140] のレベル 1 以上で検証されたメカニズムを使用して,アサーションの署名や暗号化に使用する鍵を保護しなければならない(SHALL).

IdPs asserting authentication at FAL3 SHALL protect keys used for signing or encrypting those assertions with mechanisms validated at [FIPS140] Level 1 or higher.

xALのリクエストと処理 (Requesting and Processing xALs)

IdP は,さまざまなフェデレーションパラメータを使用して,さまざまなオーセンティケータで,多くの異なる加入者(subscriber)のアイデンティティを示すことができるため,IAL,AAL,FAL は,同じ RP であっても,さまざまなフェデレーションログイン間で異なる可能性がある.

Since an IdP is capable of asserting the identities of many different subscribers with a variety of authenticators using a variety of federation parameters, the IAL, AAL, and FAL could vary across different federated logins, even to the same RP.

RP は,フェデレーショントランザクションごとに次の情報を通知されなければならない(SHALL).

- RP に提示している加入者(subscriber)アカウントの IAL,または 身元確認(IAL) が行われていないことの表示

- IdP での加入者(subscriber)の現在アクティブなセッションの AAL,または 当人認証(AAL) が行われていないことの表示

- フェデレーショントランザクションの FAL

The RP SHALL be informed of the following information for each federated transaction:

- The IAL of the subscriber account being presented to the RP, or an indication that no IAL claim is being made

- The AAL of the currently active session of the subscriber at the IdP, or an indication that no AAL claim is being made

- The FAL of the federated transaction

RP は,Sec. 5.1で説明されている信頼の合意のパラメーターと、Sec. 6で説明されているアサーションに含まれる情報との組み合わせから,この xAL 情報を取得する.IdP と RP の間のすべてのメッセージで xAL が不変の場合,xAL の情報は IdP と RP の間の信頼の合意のパラメータに含まれなければならない(SHALL).xAL が異なる場合,Sec. 6 で説明されているように,アサーションの一部として情報を含めなければならない(SHALL).

The RP gets this xAL information from a combination of parameters in the trust agreement as described in Sec. 5.1 and information included in the assertion as described in Sec. 6. If the xAL is unchanging for all messages between the IdP and RP, the xAL information SHALL be included in the parameters of the trust agreement between the IdP and RP. If the xAL varies, the information SHALL be included as part of the assertion as discussed in Sec. 6.

IdP は,特定のフェデレーショントランザクションについて,身元確認(IAL) または 当人認証(AAL) が行われていないことを示しても良い(MAY). このような場合,結果の xAL にデフォルト値は割り当てられない.つまり,信頼の合意またはアサーションのいずれかで IAL 宣言のないフェデレーショントランザクションは,機能的には“IALなし“と見なされ,RP は,アカウントがこのスイートで説明されている最小の IAL である“IAL1”を満たしているとみなすことはできない.

The IdP MAY indicate that no claim is made to the IAL or AAL for a given federation transaction. In such cases, no default value is assigned to the resulting xAL. That is to say, a federation transaction without an IAL declaration in either the trust agreement or the assertion is functionally considered to have “no IAL” and the RP cannot assume the account meets “IAL1”, the lowest numbered IAL described in this suite.

RP は,提供された機能へのアクセスのために受け入れても構わないと思っている最小の IAL,AAL,FAL を決定しなければならない(SHALL).RP は,特定のフェデレーション認証の IAL,AAL,FAL に基づいて,その機能を変更しても良い(MAY).例えば,RP は一般的な機能 (ダムシステムの状態の表示など) には AAL2 でのログインを許可するが,よりリスクの高い機能 (ダムシステムの流量の変更など) には AAL3 を要求する.同様に,RP は,管理機能を IAL2 で 身元確認された特定の加入者(subscriber)アカウントのみに制限しつつ,IAL に関係なくすべての加入者(subscriber)アカウントからのログインを許可することができる.

The RP SHALL determine the minimum IAL, AAL, and FAL it is willing to accept for access to any offered functionality. An RP MAY vary its functionality based on the IAL, AAL, and FAL of a specific federated authentication. For example, an RP can allow login at AAL2 for common functionality (e.g., viewing the status of a dam system) but require AAL3 be used for higher risk functionality (e.g., changing the flow rates of a dam system). Similarly, an RP could restrict management functionality to only certain subscriber accounts which have been identity proofed at IAL2, while allowing logins from all subscriber accounts regardless of IAL.

フェデレーションプロセスでは,適用可能な IAL を決定する加入者(subscriber)アカウントの詳細,並びに,適用可能な AAL を決定する IdP での認証イベントに直接アクセスできるのは IdP だけである.したがって,RP は IdP の IAL および AAL の宣言を,特定のフェデレーショントランザクションのこれらのレベルの唯一のソースと見なさなければならない(SHALL).

In a federation process, only the IdP has direct access to the details of the subscriber account, which determines the applicable IAL, and the authentication event at the IdP, which determines the applicable AAL. Consequently, the RP SHALL consider the IdP’s declaration of the IAL and AAL as the sole source of these levels for a given federated transaction.

RP は,フェデレーショントランザクションがアサーションで宣言された FAL の要件を満たしていることを保証しなければならない(SHALL).たとえば,RP は,提示方法が FAL2 以上のインジェクション保護要件を満たしていること,および適切な bound authenticator が FAL3 で提示されていることを確認しなければならない.

The RP SHALL ensure that the federation transaction meets the requirements of the FAL declared in the assertion. For example, the RP needs to ensure the presentation method meets the injection protection requirements at FAL2 and above, and that the appropriate bound authenticator is presented at FAL3.

IdP は,RP が信頼の合意の一部として許容可能な最小 xAL のセットを指定するメカニズムをサポートしなければならず(SHALL),フェデレーショントランザクションの一部として実行時により厳密な最小セットを指定する RP をサポートする必要がある(SHOULD).RP が特定の xAL を要求する場合,可能であれば,IdP はその要求を満たす必要があり(SHOULD),アサーションで結果の xAL を示さなければならない(SHALL).たとえば,加入者(subscriber)が AAL1 で認証されたアクティブなセッションを持っているが RP が AAL2 を要求した場合,可能であれば,IdP は加入者(subscriber)に AAL2 認証を要求して,加入者(subscriber)が IdP での対話中に IdP でセッションのセキュリティを強化する必要がある.IdP は,返却するアサーションの一部として結果の AAL(AAL1 (元のセッション)または AAL2(強化された認証)を送信する.

IdPs SHALL support a mechanism for RPs to specify a set of minimum acceptable xALs as part of the trust agreement and SHOULD support the RP specifying a more strict minimum set at runtime as part of the federation transaction. When an RP requests a particular xAL, the IdP SHOULD fulfill that request, if possible, and SHALL indicate the resulting xAL in the assertion. For example, if the subscriber has an active session that was authenticated at AAL1, but the RP has requested AAL2, the IdP needs to prompt the subscriber for AAL2 authentication to step up the security of the session at the IdP during the subscriber’s interaction at the IdP, if possible. The IdP sends the resulting AAL as part of the returned assertion, whether it is AAL1 (the original session) or AAL2 (a stepped-up authentication).

フェデレーション (Federation)

This section is normative.

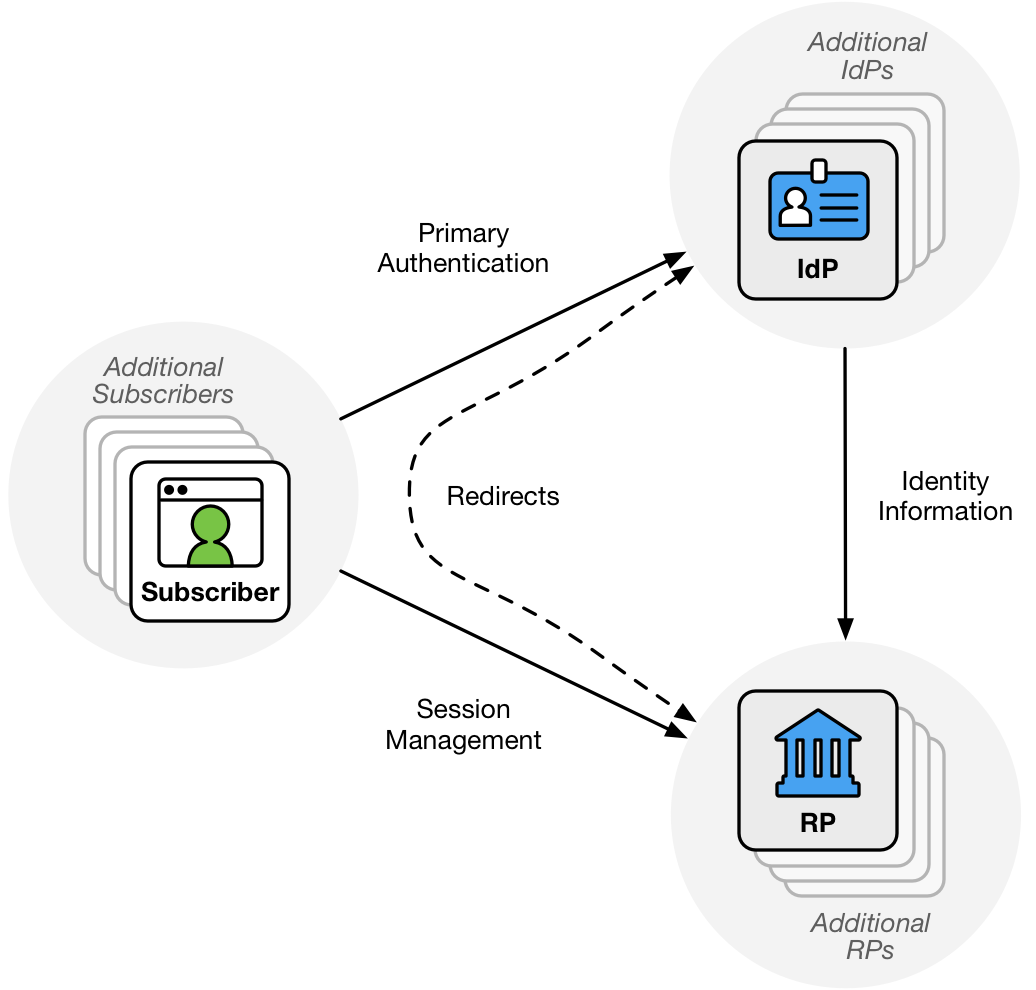

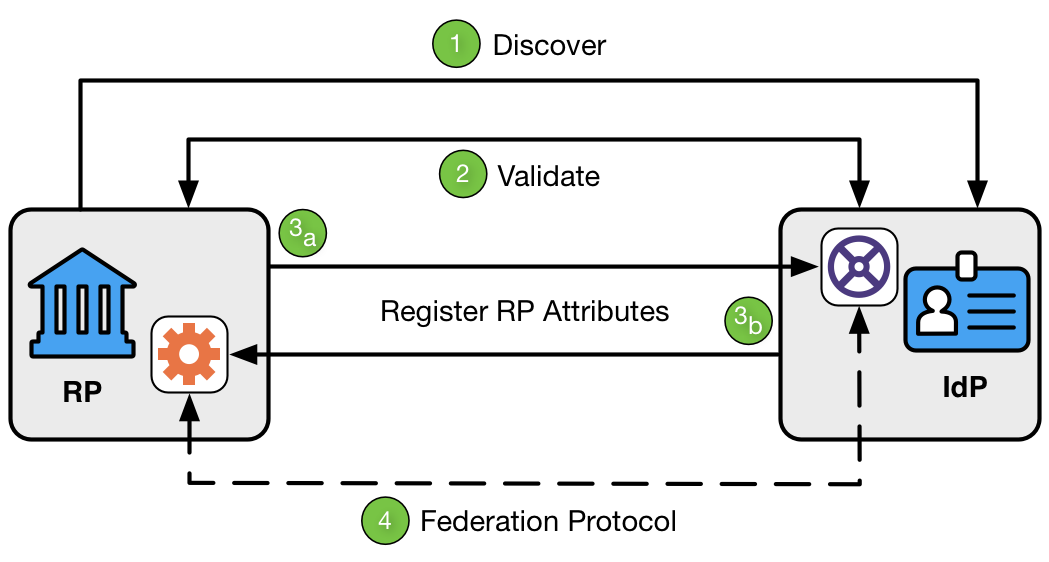

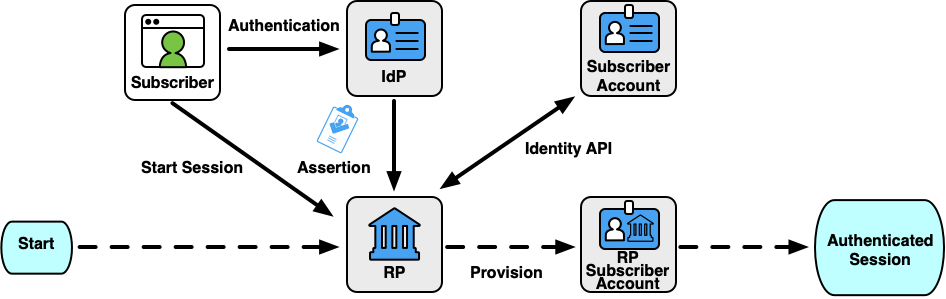

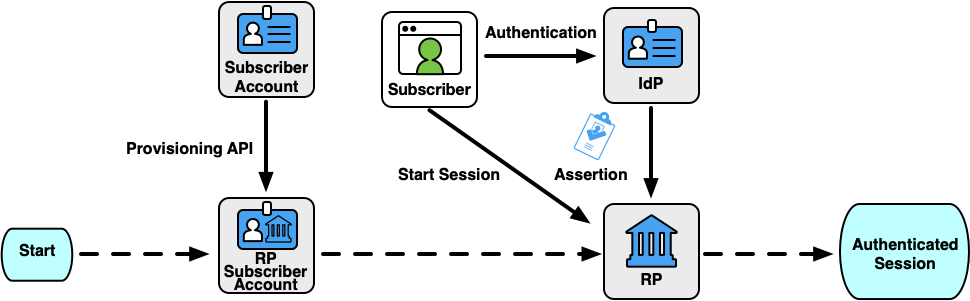

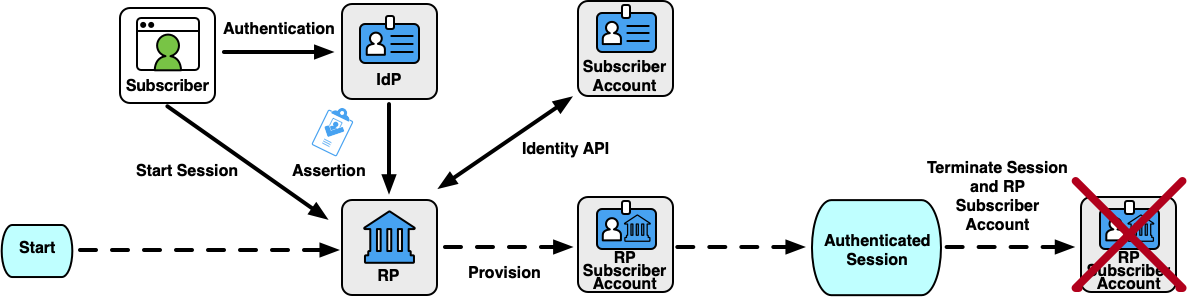

フェデレーションプロトコルでは,図1に示すように,加入者(subscriber),IdP,RP の間で三者関係が形成される.

In a federation protocol, a three-party relationship is formed between the subscriber, the IdP, and the RP, as shown in Figure 1.

IdP と RP 間のフェデレーション関係は,多段階プロセスで確立される.

-

まず,IdP と RP が信頼の合意(trust agreement)を形成する.この合意は,当事者間の二者間,当局の要請による多者間,または信頼できる当事者を通じてプロキシされる場合がある.この手順は,件の2つのシステムが接続するための最初の許可を表す.要求および提示できるもののパラメーターはこのステップで確立されるが,特定の加入者(subscriber)の特定の RP に提示される属性の詳細は,後の段階まで延期できる.

-

次に,IdP と RP は登録を実行してプロトコルレベルで信頼を確立し,関係者間で情報を安全に交換できるようにする.最初のステップでは,接続の許可を表すポリシー決定が必要だが,このステップでは,フェデレーションプロトコルを介した通信を許可するために,IdP と RP を表すクレデンシャルと識別子を確立する.この段階は,加入者(subscriber)が RP にログインしようとする前に,または,加入者(subscriber)が RP で IdP を使用しようとする試行への応答として発生する.

-

続いて,IdP と RP は,加入者(subscriber)を認証するためにフェデレーション認証トランザクションに関連することを決定する.その一環として,このトランザクション中に IdP から RP に加入者(subscriber)に関するどの属性を渡すかを決定する.このステップで行われる決定は,最初のステップで形成された信頼の合意(trust agreement)と,2番目のステップで確立された RP および IdP の アイデンティティ に基づいている.

-

最後に,加入者(subscriber)が IdP に対して認証を行い,その認証イベントの結果がネットワークを介して RP に提示される.RP は IdP から提示されたアサーションを処理し,加入者(subscriber)との認証済みセッションを確立する.

A federation relationship between an IdP and RP is established in a multi-stage process:

First, the IdP and RP agree to enter into a trust agreement. This agreement can be bilateral between the parties, multilateral at the behest of an authority, or proxied through a trusted party. This step represents initial permission for the two systems in question to connect. Parameters of what can be requested and released are established in this step, though the details of which attributes are released to a given RP for a given subscriber can be deferred until a later stage.

Next, the IdP and RP perform registration to establish their trust at a protocol level, allowing for information to be securely exchanged between the parties. While the first step entails a policy decision representing a permission to connect, this step entails establishment of credentials and identifiers representing the IdP and RP to allow communication through the federation protocol. This stage can occur before any subscriber tries to log in to the RP or as a response to a subscriber’s attempt to use an IdP at an RP.

Next, the IdP and RP determine that they want to engage in a federated authentication transaction to authenticate the subscriber. As part of this, they determine which attributes about the subscriber are to be passed from the IdP to the RP during this transaction. The decision made in this step builds on the trust agreement established in the first step and the identities of the RP and IdP established in the second step.

Finally, the subscriber authenticates to the IdP and the result of that authentication event is asserted to the RP across the network. The RP processes this assertion from the IdP and establishes an authenticated session with the subscriber.

このトランザクションでは,[SP800-63B]で説明されているように,IdP は加入者(subscriber)のオーセンティケーターの検証者として機能する.認証イベント情報は,Sec. 6で説明されているアサーションを使用して IdP から RP に運ばれる. IdP は,このアサーションの一部として,または承認されたクレデンシャルによって保護された派生のアイデンティティプロトコルを介して,加入者(subscriber)の属性情報に関するステートメントを作成することもできる.

In this transaction, the IdP acts as the verifier of the subscriber’s authenticators, as described in [SP800-63B]. The authentication event information is carried from the IdP to the RP through the use of an assertion, described in Sec. 6. The IdP can also make statements about identity attributes of the subscriber as part of this assertion or through a secondary identity protocol protected by an authorized credential.

信頼の合意(Trust Agreements)

認証サービスを提供する IdP と,それらのサービスを使用する RP は,フェデレーションのメンバーとして知られている.IdP から見ると,フェデレーションは,サービスを提供する RP で構成される.RP から見ると,フェデレーションは,使用する IdP で構成される.本節では,現在使用されている一般的なアイデンティティフェデレーションモデルの概要と要件について説明する.各モデルでは,フェデレーションのメンバー間に関係が確立される.これらの関係は,次節で説明するように,二者間または多者間で確立される.

IdPs that provide authentication services and RPs that consume those services are known as members of a federation. From an IdP’s perspective, the federation consists of the RPs that it serves. From an RP’s perspective, the federation consists of the IdPs that it uses. This section provides an overview of and requirements for common identity federation models currently in use. In each model, relationships are established between members of the federation. These relationships are established in either a bilateral or multilateral fashion, as described in the following sections.

信頼の合意(trust agreement)では,次のパラメータを確立しなければならない(SHALL).

- IdP が RP へ提示できる属性のセット

- IdP がアサーションを作成できる加入者(subscriber)アカウントの集合

- RP が要求する属性のセット (利用可能な属性のサブセット)

- RP によって要求された各属性の利用目的

- 加入者(subscriber)の属性の提供に関する決定に責任を負う authorized party

- RP への属性提供について加入者(subscriber)に通知する手段

- IdP が提供可能な xAL

- RP が必要とする xAL

Trust agreements SHALL establish the following parameters:

- The set of attributes the IdP can make available to the RP

- The population of subscriber accounts the IdP can create assertions for

- The set of attributes the RP will request (a subset of the attributes made available)

- The purpose for each attribute requested by the RP

- The authorized party responsible for decisions regarding the release of subscriber attributes

- The means of informing subscribers about attribute release to the RP

- The xALs available from the IdP

- The xALs required by the RP

信頼の合意(trust agreement)は,静的あるいは動的に形成できる.静的に形成する場合,多くの場合において,当事者を一連の期待される行動,権利,および要件に拘束する法的または契約上の合意がある.静的に信頼の合意(trust agreement)を行う際のパラメーターは,IdP のオペレーター,RP のオペレーター,および影響を受ける加入者(subscriber)を含む,合意に関わるのすべての関係者が利用できなければならない(SHALL).

Trust agreements are able to be established either statically or dynamically. In a static establishment, there is often a legal or contractual agreement binding the parties to a set of expected behaviors, rights, and requirements. The parameters of static trust agreements SHALL be available to all parties in the agreement, including the operator of the IdP, the operator of the RP, and affected subscribers.

対照的に,動的に信頼を形成する場合では,加入者(subscriber)のログインのために RP と IdP が最初に相互に連絡するときに,信頼の合意(trust agreement)が暗黙的に定義される.動的に信頼の合意(trust agreement)を行う際のパラメータの表現は,適切なフェデレーションプロトコルによって駆動され,通常,フェデレーションパーティ間の契約上の合意に結び付けられることはない.動的に信頼の合意(trust agreement)を行う際のパラメータは,フェデレーショントランザクション中に RP および IdP によって加入者(subscriber)に開示されなければならない(SHALL).

In dynamic trust establishment, in contrast, the trust agreement is implicitly defined when the RP and IdP first contact each other for the purposes of a subscriber’s login. The expression of the parameters of a dynamic trust agreement is driven by the federation protocol in place, and are not usually tied to a contractual agreement between the federating parties. The parameters of a dynamic trust agreement SHALL be disclosed to the subscriber by the RP and the IdP during the federation transaction.

信頼の合意(trust agreement)における authorized party とは,加入者(subscriber)属性のリリースを含む,信頼の合意(trust agreement)の対象となる特定の提示の決定に責任を負う組織,人,またはエンティティである.静的な信頼の合意(trust agreement)の場合,authorized party は IdP を担当する組織でもよい(MAY).この場合,属性提示への同意は,すべての加入者(subscriber)に対して決定され,Sec. 5.3.1 で説明されているようにホワイトリストによって確立される.これにより,加入者(subscriber)による直接の決定や関与なしに属性情報の開示が可能になる.静的な信頼の合意(trust agreement)は,Sec. 5.3.3 で説明されているように,加入者(subscriber)などの個人が属性を開示することに同意するよう実行時に求められることを規定してもよい(MAY). 動的な信頼の合意(trust agreement)は加入者(subscriber)のアクションによって形成されるため,動的な信頼の合意(trust agreement)の authorized party は常に加入者(subscriber)である.動的な信頼の合意(trust agreement)における属性の開示は,加入者(subscriber)からの実行時の決定に従わなければならず(SHALL),IdP のホワイトリストに従っては**ならない(SHALL NOT).

The authorized party in a trust agreement is the organization, person, or entity that is responsible for the specific release decisions covered by the trust agreement, including the release of subscriber attributes. For a static trust agreement, the authorized party MAY be the organization responsible for the IdP. In this case, consent to release attributes is decided for all subscribers and established by an allowlist as described in Sec. 5.3.1, allowing for the disclosure of attribute information without direct decisions and involvement by the subscriber. A static trust agreement MAY stipulate that an individual, such as the subscriber, is to be prompted at runtime for consent to disclose attributes as discussed in Sec. 5.3.3. Since dynamic trust agreements are established by subscriber actions, the authorized party in a dynamic trust agreement is always the subscriber. Disclosure of attributes in dynamic trust agreements SHALL be subject to a runtime decision from the subscriber and SHALL NOT be subject to an allowlist at the IdP.

たとえば, エンタープライズサービス (RP) に接続する組織 (IdP) に対して静的な信頼の合意(trust agreement)が形成され,ホワイトリストにある組織のすべての加入者(subscriber)が利用できるようになる場合,この信頼の合意(trust agreement)の authorized party は組織である.加入者(subscriber)がエンタープライズサービスにログインする際に,サービスに関する実行時の決定は要求されない.これは,静的な信頼の合意(trust agreement)によってアプリオリに確立されているためである.別のシナリオでは,同じ組織のすべての加入者(subscriber)が別のサービスを利用できるようになるが,静的な信頼協定では,加入者(subscriber)が authorized party であることが規定されている.サービスに初めてログインする際に各加入者(subscriber)は,属性を RP に提示することに同意するよう求められる.別のシナリオでは,加入者(subscriber)が RP(動的な信頼の合意(trust agreement)をしなければIdPに知られていないRP) にアクセスしようとすると,動的な信頼の合意(trust agreement)が暗黙的に形成される.RP は IdP から要求されているすべての属性の使用について加入者(subscriber)に通知し,IdP は加入者(subscriber)に RP に属性を提示することに同意するように求める.

For example, a static trust agreement is established for an organization (the IdP) connecting to an enterprise service (the RP) to be made available to all subscribers at the organization on an allowlist. The authorized party for this trust agreement is the organization. When a subscriber logs in to the enterprise service, they are not prompted with any runtime decisions regarding the service since the static trust agreement establishes this a priori. In a different scenario, another service is made available to all subscribers at the same organization, but the static trust agreement stipulates that the subscriber is the authorized party. When logging in to the service for the first time, each subscriber is prompted for their consent to release their attributes to the RP. In another scenario, a dynamic trust agreement is established implicitly when a subscriber goes to access an RP that is otherwise unknown by their IdP. The RP informs the subscriber about the uses of all attributes being requested from the IdP, and the IdP prompts the subscriber for consent to release their attributes to the RP.

IdP と RP が共有のセキュリティドメインまたは共有の法的所有権を持っている場合でも,すべてのフェデレーショントランザクションには信頼の合意(trust agreement)の形成が必要である.そのような場合,信頼の合意(trust agreement)の形成は,迅速に完了することができる内部プロセスである.

Establishment of a trust agreement is required for all federation transactions, even those in which the IdP and RP have a shared security domain or shared legal ownership. In such cases, the establishment of the trust agreement is an internal process that can be completed quickly.

単一のフェデレーショントランザクションの過程で,IdP と RP のポリシーと期待が,すべての関係者にとって明確であることが重要である.したがって,特定のトランザクションに対して有効な信頼の合意(trust agreement)のセットは 1 つだけである必要がある(SHOUD).これは通常,単一の IdP と単一の RP で構成される一意のペアによって決定される.ただし,これらの合意は,IdP と RP が異なる加入者(subscriber)集団に対して異なる合意を形成しているなど,別の部分で異なる場合がある.

During the course of a single federation transaction, it is important for the policies and expectations of the IdP and RP to be unambiguous for all parties involved. Therefore, there SHOULD be only one set of trust agreements in effect for a given transaction. This will usually be determined by the unique pair consisting of a single IdP and a single RP. However, these agreements could vary in other ways, such as an IdP and RP having different agreements for different populations of subscribers.

2つの当事者間の信頼の合意(trust agreement)の存在は,合意の各当事者が他の当事者と形成する他の合意の存在を排除するものではない.つまり,IdP は同時に複数の RP と独立した合意を形成することができ (そして一般的にはそうしている),RP は同様に複数の IdP と独立した合意を同時に形成することができる.

The existence of a trust agreement between two parties does not preclude the existence of other agreements for each party in the agreement to have with other parties. That is to say, an IdP can have (and generally does have) independent agreements with multiple RPs simultaneously, and an RP can likewise have independent agreements with multiple IdPs simultaneously.

二者間の信頼の合意 (Bilateral Trust Agreements)

二者間の信頼の合意(trust agreement)では,IdP と RP の潜在的なペアリングが相互に信頼関係を形成する.このモデルでは,IdP と RP がそれぞれ自身の authority として機能し,フェデレーション内でその役割を実行できる相手を確立する.

In a bilateral trust agreement, each potential pairing of an IdP and RP form a trust relationship with each other. In this model, the IdP and RP each act as their own authority and establish the other party as capable of performing its role within the federation.

IdP は,サポートされている IAL,AAL,FAL のレベルを RP に開示しなければならない(SHALL).IdP は,アプリケーションのニーズに応じて,その機能のサブセットを特定の RP に開示してもよい(MAY).たとえば,アカウントが IAL1 以上で証明されていることをリスクの低い RP にのみ開示するなど.

The IdP SHALL disclose its supported IAL, AAL, and FAL levels to the RP. The IdP MAY disclose a subset of its capabilities to a given RP depending on the needs of the application, for example only disclosing to a low-risk RP that accounts are proofed at IAL1 or better.

RP は,要求された各属性の使用目的を含め,必要な属性のリストを IdP に開示しなければならない(SHALL).RP は,必要な IAL,AAL,FAL を IdP に通知しなければならない(SHALL).これには、IAL または AAL は必要ないかどうかも含む.

The RP SHALL disclose its list of required attributes to the IdP, including its purpose for use of each requested attribute. The RP SHALL communicate its required IAL, AAL, and FAL to the IdP, including whether no claim is required for IAL or AAL.

IdP は,RP によって明示的に要求された属性のみを送信しなければならない(SHALL).RP は,要求した属性をプライバシーリスク評価に含めるなければならない(SHALL).

The IdP SHALL transmit only those attributes that were explicitly requested by the RP. RPs SHALL include their requested attributes in their privacy risk assessment.

多者間の信頼の合意 (Multilateral Trust Agreements)

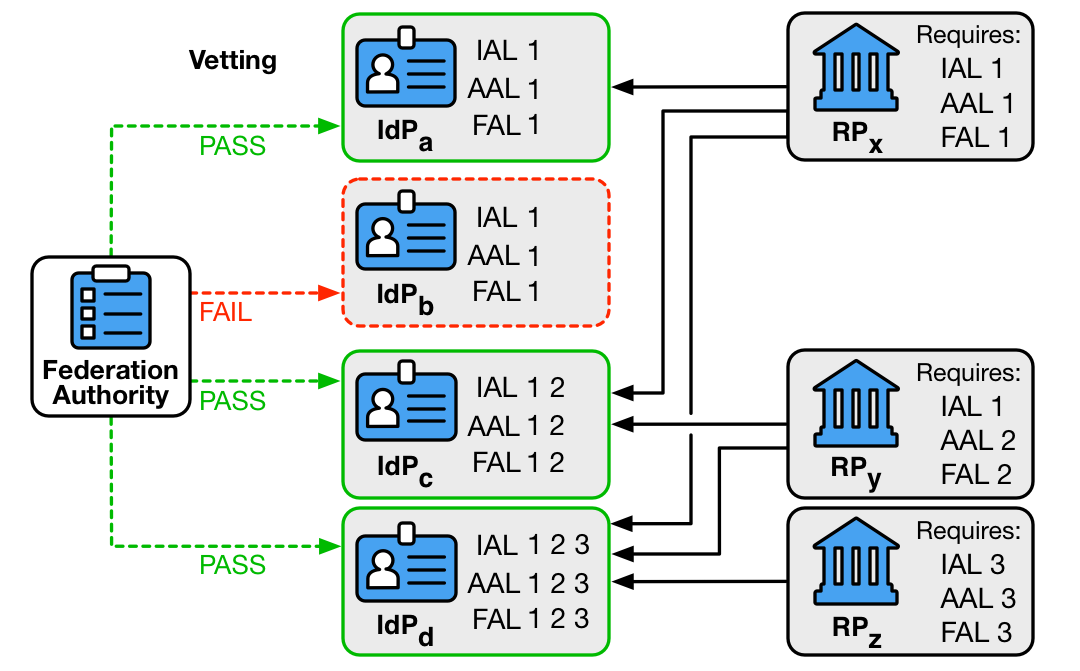

多者間の信頼の合意(trust agreement)では,フェデレーションの当事者は,フェデレーションの信頼に関する決定を支援し,当事者間の協力関係を確立するために,federation authority に従う.このモデルでは,federation authority がフェデレーション合意の IdP と RP のメンバーシップを管理する.federation authority は,フェデレーション内の各当事者に対してある程度の審査を行い,信頼の合意(trust agreement)を定義する所定の基準に準拠していることを確認する.審査のレベルは,フェデレーション内で採用されているユースケースとモデルに固有のものである.この審査は,[図2] (sec5_federation.ja.md#fig-2) の左側に示されている.

In a multilateral trust agreement, the federated parties defer to a federation authority to assist in making federation trust decisions and to establish the working relationship between parties. In this model, the federation authority manages the membership of IdPs and RPs in the federation agreement. The federation authority conducts some level of vetting on each party in the federation to verify compliance with predetermined standards that define the trust agreement. The level of vetting is unique to the use cases and models employed within the federation. This vetting is depicted in the left side of Figure 2.

federation authority は,IdP が特定の IAL,AAL,FAL で動作することを承認する.この情報は,図2 の右側に示すように,RP が要件を満たす IdP を決定するために使われる.

Federation authorities approve IdPs to operate at certain IALs, AALs, and FALs. This information is used by relying parties, as shown in the right side of Figure 2, to determine which identity providers meet their requirements.

federation authority は,それらが可能にするフェデレーションリレーションシップに関連して,期待される受入れ可能な IAL,AAL,FAL に関するパラメータを確立しなければならない(SHALL).federation authority は,フェデレーションの各関係者を個別に精査して,期待される基準を遵守しているかどうかを判断しなければならない(SHALL).

Federation authorities SHALL establish parameters regarding expected and acceptable IALs, AALs, and FALs in connection with the federated relationships they enable. Federation authorities SHALL individually vet each participant in the federation to determine whether they adhere to their expected standards.

IdP と RP の審査では,少なくとも次のことを確立しなければならない(SHALL):

- IdP によって生成されたアサーションは,Sec. 6でしめされた要件を遵守する.

- RP は,保持,集約,および第三者への開示など,加入者(subscriber)属性データを処理するための要件を遵守する.

- RP および IdP システムは,フェデレーションプロトコルの承認済みプロファイルを利用する.

Vetting of IdPs and RPs SHALL establish, as a minimum, that:

- Assertions generated by IdPs adhere to the requirements in Sec. 6.

- RPs adhere to requirements for handling subscriber attribute data, such as retention, aggregation, and disclosure to third parties.

- RP and IdP systems use approved profiles of federation protocols.

federation authority は,IdP の構成データの公開や RP のソフトウェアステートメントの発行などによって,メンバー間の技術的な接続と構成プロセスを支援してもよい(MAY).

Federation authorities MAY assist the technical connection and configuration process between members, such as by publishing configuration data for IdPs or by issuing software statements for RPs.

authorities を通じて管理されるほとんどの federation には,単純なメンバーシップモデルがある.たとえば,当事者は federation に属しているか,そうでないかのいずれかといったものである.より洗練された federation は,federation の他の当事者がより徹底的に審査されているかどうかを判断するために,フェデレーションの当事者が使用できる複数のメンバーシップ層を持ってもよい(MAY).IdP は,特定の加入者(subscriber)属性が上位層の RP にのみ提示可能であると決定してもよく(MAY),RP は上位層の IdP からのみ特定の情報を受け入れることを決定してもよい(MAY).

Most federations managed through authorities have a simple membership model: parties are either in the federation or they are not. More sophisticated federations MAY have multiple membership tiers that federated parties can use to tell whether other parties in the federation have been more thoroughly vetted. IdPs MAY decide that certain subscriber attributes are only releasable to RPs in higher tiers and RPs MAY decide to accept certain information only from IdPs in higher tiers.

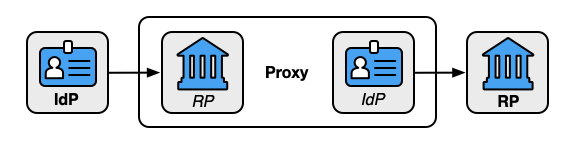

Proxied Federation

proxied federation では,IdP と RP の間のすべての通信は,2 つの当事者間の直接通信を防止する方法で仲介者を通過する.この効果を得るには複数の方法がある.一般的な構成は次のとおり.

- フェデレーションプロキシ (または ブローカー) として機能するサードパーティ

- 通信を分散し,エンドポイント間のプロキシとして機能するノードのネットワーク

In a proxied federation, all communication between the IdP and the RP is passed through an intermediary party in a way that prevents direct communication between the two parties. There are multiple methods to achieve this effect. Common configurations include:

- A third party that acts as a federation proxy (or broker)

- A network of nodes that distributes the communications and functions as a proxy between the endpoints

プロキシが使用されている場合,一方は IdP として機能し,もう一方は RP として機能する.したがって,IdP および RP に適用されるすべての規範的要件は,それぞれの役割のプロキシに適用されなければならない(SHALL).

Where proxies are used, they function as an IdP on one side and an RP on the other. Therefore, all normative requirements that apply to IdPs and RPs SHALL apply to proxies in their respective roles.

proxied federation モデルには,いくつかの利点がある.フェデレーションプロキシは,統合用の共通インターフェイスを提供することで,RP と IdP 間の技術的統合を簡素化できる.さらに,プロキシが RP と IdP を効果的に相互にブラインドすることで,加入者(subscriber)リストを相互に保護したい組織にある程度のビジネス機密性を提供できる.プロキシは,Sec. 5.5 以降で説明されているプライバシーリスクの一部を軽減することもできる.

A proxied federation model can provide several benefits. Federation proxies can simplify technical integration between the RP and IdP by providing a common interface for integration. Additionally, to the extent a proxy effectively blinds the RP and IdP from each other, it can provide some business confidentiality for organizations that want to guard their subscriber lists from each other. Proxies can also mitigate some of the privacy risks described in Sec. 5.5 below.

ブラインドの技術,その使用法,および制限の詳細については, Sec. 9.5を参照.

See Sec. 9.5 for further information on blinding techniques, their uses, and limitations.

プロキシを介して提示されるフェデレーションは,プロキシされたトランザクション中に使用される最小の FAL によって表されなければならない(SHALL).たとえば,プロキシが FAL2 で IdP からアサーションを受け取ったものの,FAL1 で RP にアサーションを提示する場合,トランザクション全体が FAL1 とみなされる.同様に,federation が FAL1 でアサーションを受け取り,FAL3 で RP にアサーションを提示する場合,トランザクション全体は依然として FAL1 とみなされる.プロキシは,実行時または信頼の合意(trust agreement)の一部としての事前構成を通じて,この側面を RP に伝達しなければならない(SHALL).

Federations presented through a proxy SHALL be represented by the lowest FAL used during the proxied transaction. For example, if a proxy takes in an assertion from the IdP at FAL2 but presents a downstream assertion to the RP at FAL1, the entire transaction is considered FAL1. Likewise if a federation takes in an assertion at FAL1 but presents a downstream assertion to the RP at FAL3, the entire transaction is still considered FAL1. The proxy SHALL communicate this aspect to the RP either at runtime or through pre-configuration as part of the trust agreement.

登録(Registration)

フェデレーションプロトコル内では,暗号化鍵,システム識別子,サービスエンドポイントURL,および必要なアクセス権などのプロトコル固有の情報を IdP と RP の間で確立する必要があり,それらによって相互に安全に通信できるようになる.さらに,システムの信頼性と使いやすさを向上させるために,システムの表示名やホームページなどの加入者(subscriber)向けの情報を確立することができる. この情報はすべて,フェデレーションプロトコルの範囲内で IdP と RP の間の信頼をデジタル的かつプログラム的に確立するために使用される.

Within federation protocols, protocol-specific information such as cryptographic keys, system identifiers, service endpoint URLs, and required access rights need to be established between the IdPs and RPs, allowing them to communicate securely with each other. Furthermore, subscriber-facing information such as system display names and home pages can be established to facilitate trust in and usability of the system. All of this information is used to digitally and programmatically establish trust between the IdP and RP within the scope of the federation protocol.

これらの情報交換は,フェデレーショントランザクション内で通信する IdP と RP ごとに,そのトランザクションの基礎となる信頼の合意(trust agreement)に関係なく,ペアで行われる.このプロセスの 2 つのフェーズは,一般に,RP による IdP の 検出(discovery) および IdP での RP の 登録(registration) として知られている.これらのプロセスは,システム管理者または開発者がターゲットシステムに情報を入力する手動の静的な方法で行うことも,人間が直接関与せずにシステム自体が情報を交換する自動化された動的な方法で行うこともできる.

These exchanges of information happen in a pairwise fashion for each IdP and RP communicating within a federation transaction, regardless of the trust agreement underlying that transaction. The two phases of this process are commonly known as discovery of the IdP by the RP and registration of the RP at the IdP. These processes can happen in a manual, static fashion, where system administrators or developers enter the information into the target systems, or in an automated, dynamic fashion, where the systems themselves exchange information without direct human involvement.

\clearpage

手動登録 (Manual Registration)

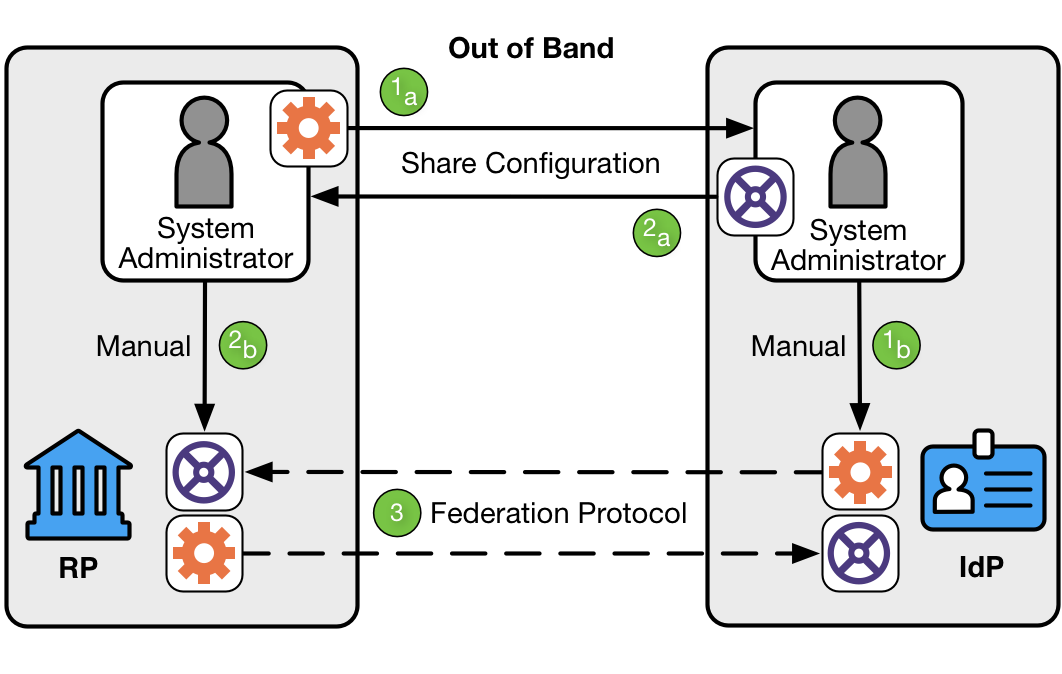

手動登録モデルでは,IdP および RP のオペレーターは,加入者(subscriber)が関与する前に,相互運用を期待する関係者に関する構成情報を手動でプロビジョニングする.

In the manual registration model, the operators of the IdP and RP manually provision configuration information about parties with which they expect to interoperate, prior to involvement of the subscriber.

図4 に示すように,手動登録には次の3つの手順がある.

-

RP のシステム管理者は,RP の属性を IdP のシステム管理者と共有する.IdP のシステム管理者は,それらの属性を RP に関連付ける.

-

IdP のシステム管理者は,IdP の属性を RP のシステム管理者と共有する.RP のシステム管理者は,それらの属性を IdP に関連付ける.

-

IdP と RP は,標準のフェデレーション プロトコルを使用して通信する.

As shown in Figure 4, manual registration involves three steps:

The RP’s system administrator shares the RP’s attributes with the IdP’s system administrator, who associates those attributes with the RP.

The IdP’s system administrator shares the IdP’s attributes with the RP’s system administrator, who associates those attributes with the IdP.

The IdP and RP then communicate using a standard federation protocol.

IdP と RP は,Sec. 5.1.1 にあるように誰とフェデレートするかについて独自の authority として機能してもよい(MAY),またはSec. 5.1.2のようにそれらの authority の決定を外部に外出ししてもよい(MAY).

IdPs and RPs MAY act as their own authorities on who to federate with as in Sec. 5.1.1 or MAY externalize those authority decisions to an external party as in Sec. 5.1.2.

鍵情報の転送を必要とするプロトコルは,登録プロセス中に安全な方法を使用して,共有鍵または公開鍵を含んだフェデレーションリレーションシップを操作するために必要な鍵情報を交換しなければならない(SHALL).この関係で使用される対称鍵は,フェデレーション参加者のペアに固有のものでなければならない(SHALL).

Protocols requiring the transfer of keying information SHALL use a secure method during the registration process to exchange keying information needed to operate the federated relationship, including any shared secrets or public keys. Any symmetric keys used in this relationship SHALL be unique to a pair of federation participants.

フェデレーションリレーションシップは,フェデレーションリレーションシップに関連して,期待される受け入れ可能な IAL および AAL に関するパラメータを確立なければならない(SHALL).

Federation relationships SHALL establish parameters regarding expected and acceptable IALs and AALs in connection with the federated relationship.

動的登録 (Dynamic Registration)

フェデレーションの動的登録モデルでは,トランザクション時にフェデレーションのメンバー間の関係をネゴシエートできる.このプロセスにより,手動登録を使用して IdP と RP 間の接続を手動で確立することなく,IdP と RP を相互に接続できる (Sec. 5.2.1を参照).動的登録をサポートする IdP は,システム管理者の関与を最小限に抑えるような方法で,構成情報 (動的登録エンドポイントなど) を利用できるようにしなければならない(SHALL).

In the dynamic registration model of federation, it is possible for relationships between members of the federation to be negotiated at the time of a transaction. This process allows IdPs and RPs to be connected together without manually establishing a connection between them using manual registration (See Sec. 5.2.1). IdPs that support dynamic registration SHALL make their configuration information (such as dynamic registration endpoints) available in such a way as to minimize system administrator involvement.

図5 に示すように,動的登録には次の 4 つの手順がある.

-

検出(Discover).RP は,IdP の既知の場所に移動して,IdP のメタデータを見つける.

-

検証(Validate).RP と IdP は,互いの有効性を決定する.これは,鍵情報,メタデータ,ソフトウェアステートメント,またはその他の手段によって実現される.

-

RP 属性を登録する.RP はその属性を IdP に送信し,IdP はそれらの属性を RP に関連付ける.

-

フェデレーションプロトコル.IdP と RP は,標準のフェデレーションプロトコルを使用して通信する.

As shown in Figure 5, dynamic registration involves four steps:

Discover. The RP goes to a well-known location at the IdP to find the IdP’s metadata.

Validate. The RP and IdP determine each other’s validity. This can be accomplished through keying information, metadata, software statements, or other means.

Register RP attributes. The RP sends its attributes to the IdP, and the IdP associates those attributes with the RP.

Federation Protocol. The IdP and RP then communicate using a standard federation protocol.

鍵情報の転送を必要とするプロトコルは,登録プロセス中に安全な方法を使用して,共有鍵または公開鍵を含んだフェデレーションリレーションシップを操作するために必要な鍵情報を確立しなければならない(SHALL).この関係で使用される対称鍵は,フェデレーション参加者のペアに固有のものでなければならない(SHALL).

Protocols requiring the transfer of keying information SHALL use a secure method during the registration process to establish such keying information needed to operate the federated relationship, including any shared secrets or public keys. Any symmetric keys used in this relationship SHALL be unique to a pair of federation participants.

IdP は,Sec. 6.2.5で説明されているように,動的に登録された RP にペアワイズ仮名識別子を発行する必要がある(SHOULD).

IdPs SHOULD issue pairwise pseudonymous subject identifiers to dynamically registered RPs, as discussed in Sec. 6.2.5.

可能な場合,動的登録は,信頼の合意(trust agreement)に固定された ソフトウェアステートメント によって強化する必要がある(SHOULD).ソフトウェアステートメントは,authority(IdP自身,Sec. 5.1.2にあるような federation authority,または別の信頼できる当事者) によって暗号的に署名された,RP ソフトウェアを説明する属性のリストである.ソフトウェアステートメントを使用すると,フェデレーテッドパーティは,RP のすべての識別情報を事前に入手することなく,動的に登録されている RP の一部の属性を暗号で検証できる.この暗号的に検証可能なステートメントにより,self-assert された属性のみに依存することなく,フェデレーションパーティ間で接続を確立または昇格させることができる.(プロトコルのソフトウェアステートメントの実装の詳細については,[RFC7591]の 2.3 を参照のこと.)

Where possible, dynamic registration SHOULD be augmented by software statements anchored in their trust agreement. Software statements are lists of attributes describing the RP software, cryptographically signed by an authority (either the IdP itself, a federation authority as in Sec. 5.1.2, or another trusted party). Software statements allow federated parties to cryptographically verify some attributes of an RP being dynamically registered without necessarily having all of the identifying information for that RP ahead of time. This cryptographically verifiable statement allows the connection to be established or elevated between the federating parties without relying solely on self-asserted attributes. (See [RFC7591] Sec. 2.3 for more information on one protocol’s implementation of software statements.)

認証と属性開示 (Authentication and Attribute Disclosure)

IdP と RP が信頼の合意(trust agreement)を形成し,登録を完了すると,フェデレーションプロトコルを使用して IdP から RP に加入者(subscriber)属性を渡すことができる.認証を行うことができるかどうか,または属性を渡すことができるかどうかの決定は,ホワイトリスト,ブラックリスト,または実行時の決定を使用して,信頼の合意(trust agreement)形成時に規定された authorized party によって決定されなければならない(SHALL).

Once the IdP and RP have entered into a trust agreement and have completed registration, the federation protocol can be used to pass subscriber attributes from the IdP to the RP. The decision of whether an authentication can occur or attributes may be passed SHALL be determined by the authorized party stipulated by the trust agreement, through use of an allowlist, a blocklist, or a runtime decision.

加入者(subscriber)の属性は,IdP と RP の間で,アイデンティティフェデレーショントランザクション,またはSec. 5.5で説明されている侵害された加入者(subscriber)アカウントの識別などのサポート機能のためにのみ送信されなければならない(SHALL).ホワイトリストに登録されている場合でも,加入者(subscriber)の属性を他の目的で送信してはならない.

A subscriber’s attributes SHALL be transmitted between IdP and RP only for identity federation transactions or support functions such as identification of compromised subscriber accounts as discussed in Sec. 5.5. A subscriber’s attributes are not to be transmitted for any other purposes, even when parties are allowlisted.

加入者(subscriber)の属性は,信頼の合意(trust agreement)形成時に規定された目的以外で RP が使用してはならない(SHALL NOT).

A subscriber’s attributes SHALL NOT be used by the RP for purposes other than those stipulated in the trust agreement.

RP へ属性が送信する際には,加入者(subscriber)に通知しなければならない(SHALL).authorized party が組織である場合,組織は,承認された RP のリストと,それらの RP に送信された関連する属性のセットを加入者(subscriber)が利用できるようにしなければならない(SHALL).authorized party が加入者(subscriber)である場合,加入者(subscriber)は,Sec. 5.3.3 で説明されているように,IdP での実行時の決定を使用して,属性を提示する前にプロンプトを表示されなければならない(SHALL).

The subscriber SHALL be informed of the transmission of attributes to an RP. In the case where the authorized party is the organization, the organization SHALL make available to the subscriber the list of approved RPs and the associated sets of attributes sent to those RPs. In the case where the authorized party is the subscriber, the subscriber SHALL be prompted prior to release of attributes using a runtime decision at the IdP as described in Sec. 5.3.3.

IdP は,加入者(subscriber)の苦情や問題 (たとえば,加入者(subscriber)が不正確な属性値を発見するなど) を是正するための効果的なメカニズムを提供しなければならない(SHALL).救済のためのユーザビリティに関する考慮事項については,Sec. 10参照.

The IdP SHALL provide effective mechanisms for redress of subscriber complaints or problems (e.g., subscriber identifies an inaccurate attribute value). See Sec. 10 on usability considerations for redress.

IdPにおけるRPのホワイトリスト (IdP Allowlists of RPs)

静的な信頼の合意(trust agreement)では,IdP は,加入者(subscriber)に実行時に確認することなしに,IdP から認証と属性を受け取ることを許可された RP のホワイトリストを確立してもよい(MAY).RP をそのホワイトリストに登録する場合,IdP は,RP が SP 800-63 ガイドラインの該当するすべての規定と要件を遵守していることを保証なければならない(SHALL).IdP は,認証時にホワイトリストに登録された RP に渡される 属性を決定しなければならない(SHALL).IdP は,Sec. 9.2 で説明されているように,加入者(subscriber)がホワイトリストを利用できるようにしなければならない(SHALL).

In a static trust agreement, IdPs MAY establish allowlists of RPs authorized to receive authentication and attributes from the IdP without a runtime decision from the subscriber. When placing an RP on its allowlist, the IdP SHALL ensure that the RP abides by all applicable provisions and requirements in the SP 800-63 guidelines. The IdP SHALL determine which identity attributes are passed to the allowlisted RP upon authentication. IdPs SHALL make allowlists available to subscribers as described in Sec. 9.2.

IdP におけるホワイトリストは,使用中のフェデレーションプロトコルに適用可能なドメイン名,暗号鍵,またはその他の識別子を使用して,RP を一意に識別しなければならない(SHALL).識別子を共有するすべてのエンティティは,ホワイトリストの目的で同等と見なさしなければならない(SHALL).たとえば,ワイルドカードドメイン識別子「*.example.com」は,「www.example.com」「service.example.com」「unknown.example.com」に等しく一致する. これら 3 つのサイトはすべて,ホワイトリストを使用した開示を決定する際に同じ RP として扱われる. ホワイトリストは,RP の意図しないなりすましを避けるため,できるだけ具体的にする必要がある(SHOULD).

IdP allowlists SHALL uniquely identify RPs through the means of domain names, cryptographic keys, or other identifiers applicable to the federation protocol in use. Any entities that share an identifier SHALL be considered equivalent for the purposes of the allowlist. For example, a wildcard domain identifier of “*.example.com” would match the domains “www.example.com”, “service.example.com”, and “unknown.example.com” equally. All three of these sites would be treated as the same RP for disclosure decisions using the allowlist. Allowlists SHOULD be as specific as possible to avoid unintentional impersonation of an RP.

IdPにおけるRPのブラックリスト (IdP Blocklists of RPs)

IdP は,加入者(subscriber)によって要求された場合でも,IdP から認証アサーションまたは属性を受信することを許可されていない RP のブラックリストを確立してもよい(MAY).RP が IdP のブラックリストにある場合,IdP は,いかなる状況においても,その RP をターゲットとするアサーションを生成してはならない(SHALL NOT).

IdPs MAY establish blocklists of RPs not authorized to receive authentication assertions or attributes from the IdP, even if requested to do so by the subscriber. If an RP is on an IdP’s blocklist, the IdP SHALL NOT produce an assertion targeting the RP in question under any circumstances.

IdP におけるブラックリストは,使用中のフェデレーションプロトコルに適用可能なドメイン名,暗号鍵,またはその他の識別子を使用して,RP を一意に識別しなければならない(SHALL).識別子を共有するすべてのエンティティは,ブラックリストの目的で同等と見なさしなければならない(SHALL).たとえば,ワイルドカードドメイン識別子「*.example.com」は,「www.example.com」「service.example.com」「unknown.example.com」に等しく一致する. これら 3 つのサイトはすべて,ブラックリストを使用する際に同じ RP として扱われる.

IdP blocklists SHALL uniquely identify RPs through the means of domain names, cryptographic keys, or other identifiers applicable to the federation protocol in use. Any entities that share an identifier SHALL be considered equivalent for the purposes of the blocklist. For example, a wildcard domain identifier of “*.example.com” would match the domains “www.example.com”, “service.example.com”, and “unknown.example.com” equally. All three of these sites would be treated as the same RP for decisions using the blocklist.

IdPにおける実行時の決定 (IdP Runtime Decisions)

IdP と信頼の合意(trust agreement)を形成しているが,その IdP とのホワイトリストまたはブラックリストには含まれていないすべての RP は,IdPのデフォルトポリシーによって判断されなければならない(SHALL).このポリシーでは,実行時の承認の決定は,信頼の合意(trust agreement)時に規定された authorized party によって行われる.ほとんどの場合,実用上,authorized party は加入者(subscriber)である. ただし,加入者(subscriber)に代わって,管理者またはその他の関係者に確認される場合もある.動的な信頼の合意(trust agreement)では,注記:属性の提示を承認できるのは実行時の決定のみである.

Every RP that is in a trust agreement with an IdP but not on an allowlist or a blocklist with that IdP SHALL be governed by a default policy in which runtime authorization decisions will be made by an authorized party identified by the trust agreement. In most circumstances, and for practical purposes, the authorized party is the subscriber; however, it is possible for an administrator or other party to be prompted on behalf of the subscriber. Note that in a dynamic trust agreement, only a runtime decision can be used to authorize the release of attributes.

この操作モードでは,認証アサーションを提供し,加入者(subscriber)に代わって RP に特定の属性を提示することに同意するために,フェデレーショントランザクション中に authorized party が IdP によって確認を求められる.IdP は,加入者(subscriber)に関する属性が RP に送信される前に,authorized party に明示的な通知を出し,肯定的な確認をしなければならない(SHALL).少なくとも,通知は,Sec. 9.2 に記載されている通り,最も効果的な通知を提供し,確認結果を得る立場にある当事者によって提供される必要がある(SHOULD).IdP は,トランザクションが承認された場合に RP に提示される属性を開示しなければならない(SHALL).使用中のフェデレーションプロトコルが実行時にオプションの属性開示を許可する場合,authorized party には,フェデレーショントランザクションを完全に終了することなく,特定の属性を RP に送信するかどうかを決定するオプションが与えられなければならない(SHALL).

In this mode of operation, the authorized party is prompted by the IdP during the federation transaction for their consent to provide an authentication assertion and release specific attributes to the RP on behalf of the subscriber. The IdP SHALL provide the authorized party with explicit notice and prompt them for positive confirmation before any attributes about the subscriber are transmitted to the RP. At a minimum, the notice SHOULD be provided by the party in the position to provide the most effective notice and obtain confirmation, consistent with Sec. 9.2. The IdP SHALL disclose which attributes will be released to the RP if the transaction is approved. If the federation protocol in use allows for optional attribute disclosure at runtime, the authorized party SHALL be given the option to decide whether to transmit specific attributes to the RP without terminating the federation transaction entirely.

機密情報が許可なく公開される (ショルダーサーフィンなど) リスクを軽減するために,IdP はデフォルトで,authorized party に表示される機密情報をマスクしなければならない(SHALL).authorized party が加入者(subscriber)である場合,IdP は,加入者(subscriber)が送信前に完全な値を表示できるように,加入者(subscriber)が一時的にマスク解除するメカニズムを提供しなければならない(SHALL).マスキングの詳細については,ユーザビリティの考慮事項に関するSec. 10を参照.

To mitigate the risk of unauthorized exposure of sensitive information (e.g., shoulder surfing), the IdP SHALL, by default, mask sensitive information displayed to the authorized party. If the authorized party is the subscriber, the IdP SHALL provide mechanisms for the subscriber to temporarily unmask such information in order for the subscriber to view full values before transmission. For more details on masking, see Sec. 10 on usability considerations.

IdP は,authorized party の決定を記録しておき,同じ属性のセットを同じ RP に再送信するメカニズムを採用してもよい(MAY).このメカニズムは,IdP によって管理される加入者(subscriber)アカウントに関連付けられる.そのようなメカニズムが提供される場合,IdP は,authorized partyが将来そのような記録されたアクセスを取り消すことを許可しなければならない(SHALL).

An IdP MAY employ mechanisms to remember and re-transmit the exact attribute bundle to the same RP, remembering the authorized party’s decision. This mechanism is associated with the subscriber account as managed by the IdP. If such a mechanism is provided, the IdP SHALL allow the authorized party to revoke such remembered access at a future time.

RPにおけるIdPのホワイトリスト (RP Allowlists of IdPs)

RP は,実行時に加入者(subscriber)に確認することなしに,RP が認証と属性を受け入れる IdP のホワイトリストを確立してもよい(MAY).IdP をホワイトリストに登録する場合,RP は,IdP がガイドラインの規定と要件を遵守していることを確認しなければならない(SHALL).

RPs MAY establish allowlists of IdPs from which the RP will accept authentication and attributes without a runtime decision from the subscriber. When placing an IdP in its allowlist, the RP SHALL ensure that the IdP abides by the provisions and requirements in these guidelines.

RP におけるホワイトリストは,使用中のフェデレーションプロトコルに適用可能なドメイン名,暗号鍵,またはその他の識別子を使用して IdP を一意に識別しなければならない(SHALL).

RP allowlists SHALL uniquely identify IdPs through the means of domain names, cryptographic keys, or other identifiers applicable to the federation protocol in use.

RPにおけるIdPのブラックリスト (RP Blocklists of IdPs)

RP は,加入者(subscriber)によって要求された場合でも,RP が認証または属性を受け入れない IdP のブロックリストを確立してもよい(MAY).ブロックリストに登録された IdP は,RP との有効な信頼の合意(trust agreement)を形成している場合もある.たとえば,両方が同じ federation authority の下にある場合など.

RPs MAY also establish blocklists of IdPs that the RP will not accept authentication or attributes from, even when requested by the subscriber. A blocklisted IdP can be otherwise in a valid trust agreement with the RP, for example if both are under the same federation authority.

RP におけるブロックリストは,使用中のフェデレーションプロトコルに適用可能なドメイン名,暗号化鍵,またはその他の識別子を使用して IdP を一意に識別しなければならない(SHALL).

RP blocklists SHALL uniquely identify IdPs through the means of domain names, cryptographic keys, or other identifiers applicable to the federation protocol in use.

RPにおける実行時の決定 (RP Runtime Decisions)

RP と信頼の合意(trust agreement)を形成しているが,RP のホワイトリストまたはブロックリストには含まれていないすべての IdP は,デフォルトポリシーによって管理されなければならない(SHALL).この場合RPは,authorized partyに,加入者(subscriber)に代わって認証のためにどの IdP に接続するか,選択または入力するよう要求する.このプロセスは,加入者(subscriber)が電子メールアドレスなどのhuman-facing な識別子を入力できるようにする discovery のメカニズムを使用することで容易に行うことができる.このプロセスにより,RP はその識別子に適した IdP をプログラムで選択できるようになる.

Every IdP that is in a trust agreement with an RP but not on an allowlist or a blocklist with that RP SHALL be governed by a default policy in which runtime authorization decisions will be made by the authorized party indicated in the trust agreement. In this mode, the authorized party is prompted by the RP to select or enter which IdP to contact for authentication on behalf of the subscriber. This process can be facilitated through use of a discovery mechanism allowing the subscriber to enter a human-facing identifier such as an email address. This process allows the RP to programmatically select the appropriate IdP for that identifier.

RP は,authorized party が特定の IdP を使用することを決定したことを記録するメカニズムを採用してもよい(MAY).このメカニズムは RP での認証の前に使用されるため,RP がこのメカニズムを提供する方法(たとえば,認証されたセッション外のブラウザー Cookieなど)は,Sec. 5.4 で説明されている RPの加入者(subscriber)アカウントとは別のものである.そのようなメカニズムが提供される場合,RP は,authorized party が将来そのような記録されたオプションを取り消すことを許可しなければならない(SHALL).

The RP MAY employ mechanisms to remember the authorized party’s decision to use a given IdP. Since this mechanism is employed prior to authentication at the RP, the manner in which the RP provides this mechanism (e.g., a browser cookie outside the authenticated session) is separate from the RP subscriber account described in Sec. 5.4. If such a mechanism is provided, the RP SHALL allow the authorized party to revoke such remembered options at a future time.

RP 加入者(subscriber)アカウント (RP Subscriber Accounts)